La directive NIS 2 (SRI 2) indique très clairement que tous les employés, y compris la haute direction, doivent suivre une formation à la cybersécurité. Alors par où commencer, quels thèmes aborder et comment organiser l’ensemble du processus ?

- Quels thèmes aborder dans la formation

- Comment mettre en place le processus de formation

- Quelle méthode utiliser pour dispenser régulièrement cette formation

Quels thèmes aborder dans la formation et la sensibilisation à la cybersécurité de NIS 2

Dans le chapitre IV — Mesures de gestion des risques en matiére de cybersécurité et obligations d’ínformation, NIS 2 indique différentes activités et mesures de sécurité qui doivent être réalisées.

La meilleure approche pour définir les thèmes de formation et de sensibilisation à la cybersécurité consiste à couvrir chacune de ces activités et mesures. Cependant, tous ces thèmes ne sont pas forcément adaptés à tout le monde dans l’entreprise ; par conséquent, vous verrez ci-dessous que j’ai séparé les thèmes en fonction du public ciblé.

Les thèmes pour les employés (y compris les cadres moyens et la haute direction)

- Les principes fondamentaux de la directive NIS 2 (couvre tous les articles pertinents)

- Pratiques de cyberhygiène de base (article 21 paragraphe 2 point g)

- Gestion des incidents (article 21 paragraphe 2 point b)

- Sauvegardes (article 21 paragraphe 2 point c)

- Continuité des activités (article 21 paragraphe 2 point c)

- L’utilisation de solutions d’authentification à plusieurs facteurs ou d’authentification continue (article 21 paragraphe 2 point j)

Thèmes pour les employés informatiques et les responsables de la sécurité

- Politique relative à la sécurité des systèmes d’information (article 21 paragraphe 2 point a)

- Reprise des activités (article 21 paragraphe 2 point c)

- Sécurité de l’acquisition, du développement et de la maintenance des réseaux et des systèmes d’information (article 21 paragraphe 2 point e)

- Politiques et procédures relatives à l’utilisation de la cryptographie et du chiffrement (article 21 paragraphe 2 point h)

- Contrôle d’accès (article 21 paragraphe 2 point i)

- Gestion des actifs (article 21 paragraphe 2 point i)

- Communications vocales, vidéo et textuelles sécurisées (article 21 paragraphe 2 point j)

- Systèmes sécurisés de communication d’urgence (article 21 paragraphe 2 point j)

Thèmes spécifiques pour les responsables de la sécurité

- Étapes pour la conformité à NIS 2 (articles pertinents du chapitre IV)

- Comment NIS 2 est-elle liée à ISO 27001 ? (considérant du préambule (79), article 21 paragraphe 1, article 25)

- Comment NIS 2 est-elle liée à DORA ? (considérant du préambule (28))

- Comment NIS 2 est-elle liée au REC ? (article 2 paragraphe 3, article 3 paragraphe 1 point f)

- Comment NIS 2 est-elle liée à RGPD UE ? (considérant du préambule (121), article 35)

- Certification des produits et services informatiques (article 24)

- Organimes publics définis dans NIS 2 (plusieurs articles)

- Organisation régulière de formations à la cybersécurité pour différents niveaux d’employés au sein de l’entreprise (article 20 paragraphe 2 ; article 21 paragraphe 2 points g)

- Comment réaliser l’évaluation et le traitement des risques selon NIS 2 (article 21 paragraphe 1)

- Evaluation des vulnérabilités et de la qualité des fournisseurs (article 21 paragraphe 3)

- Sécurité des ressources humaines (article 21 paragraphe 2 point i)

- Évaluation de l’efficacité des mesures de gestion des risques en matière de cybersécurité (article 21 paragraphe 2 point f)

- Prise de mesures correctives (article 21 paragraphe 4)

Thèmes pour la haute direction et les responsables de la sécurité

- Quelles sont les entités essentielles et importantes qui doivent se conformer à NIS 2 ? (article 3)

- Principales exigences en matière de cybersécurité de NIS 2 (article 21)

- Approuver et superviser les mesures de gestion des risques en matière de cybersécurité (article 20 paragraphe 1)

- Gestion des crises (article 21 paragraphe 2 point c)

- Sécurité de la chaîne d’approvisionnement (article 21 paragraphe 2 point d)

- Obligations d’information (article 23)

- Amendes et responsabilités de NIS 2 (article 20 paragraphe 1 ; article 32 paragraphe 6 ; article 34)

- Législation en matière de cybersécurité des pays de l’UE (article 41)

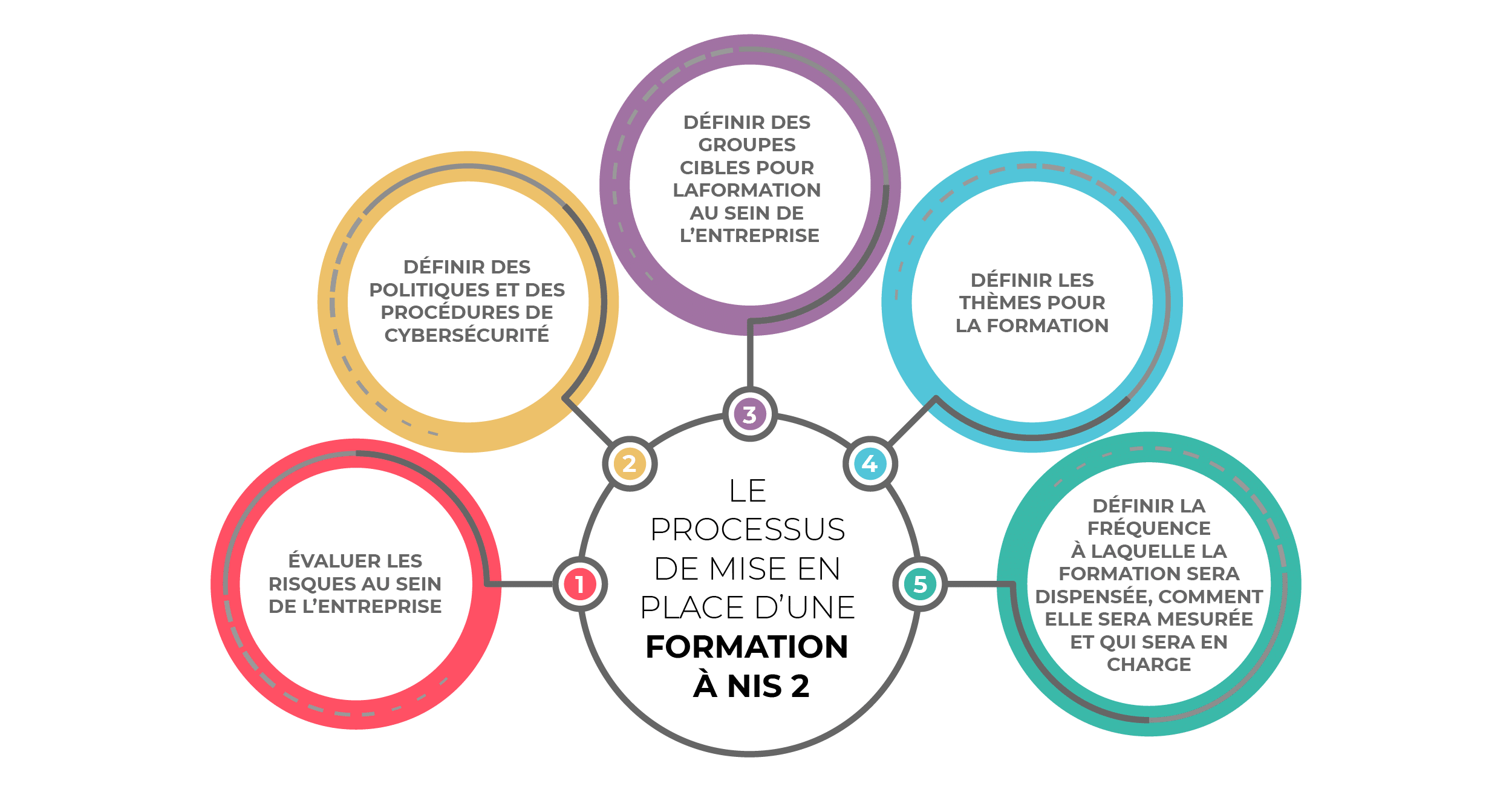

Le processus de mise en place d’une formation à NIS 2

Dans l’ensemble, le processus de mise en place d’une formation à la cybersécurité conforme à NIS 2 doit suivre les étapes suivantes :

- Évaluer les risques au sein de l’entreprise — il s’agit du fondement de la rédaction des documents en matière de sécurité et des thèmes de formations à la cybersécurité.

- Définir des politiques et des procédures de cybersécurité — de cette façon, les rôles et responsabilités en matière de cybersécurité deviennent plus clairs.

- Définir des groupes cibles pour la formation au sein de l’entreprise — groupes d’employés avec différents rôles en matière de cybersécurité.

- Définir les thèmes pour la formation – fondés sur les risques, les rôles et les responsabilités (qui seront différents selon les groupes cibles).

- Définir la fréquence à laquelle la formation sera dispensée, comment elle sera mesurée et qui sera en charge.

Options pour proposer une formation régulière

Il existe plusieurs options pour proposer une formation à la cybersécurité de NIS 2 :

a) Formation en classe animée par un instructeur

Pour :

- La formation peut être adaptée selon les besoins de l’entreprise

- Implication plus grande

Contre :

- Probablement la plus coûteuse

- Ne pas être proposée très souvent

- Difficile de proposer des formations distinctes à différents groupes cibles

b) Formation en ligne animée par un instructeur

Pour :

- La formation peut être adaptée selon les besoins de l’entreprise

Contre :

- Implication plus faible

c) Formation en ligne pré-enregistrée proposée via un système de gestion d’apprentissage (LMS)

Pour :

- Suivi facile de la participation et des résultats des tests

- Les employés peuvent regarder les vidéos comme il leur convient

- L’option la plus économique

Contre :

- Les participants ne peuvent pas poser des questions directement à l’instructeur

Trouver la formation qui vous convient le mieux

En fin de compte, mettre en place un processus de formation et sélectionner l’option pour proposer cette formation dépendront des circonstances particulières à l’entreprises ; après analyse de votre propre situation, vous pouvez choisir la meilleure solution pour vous.

Pour en savoir plus sur NIS 2, téléchargez ce livre blanc gratuit : Guide complet sur la directive NIS 2.

Dejan Kosutic

Dejan Kosutic