Se conformer à des réglementations complexes comme la directive NIS 2 (SRI 2) n’est pas chose aisée, mais si vous avez un plan d’action clair, ce projet peut devenir plus simple dans son ensemble. Cet article présente les meilleures pratiques concernant les étapes à suivre pour se conformer pleinement au chapitre IV de NIS 2, nommé « Mesures de gestion des risques en matière de cybersécurité et obligations d’information » ; cet article aborde ce chapitre parce qu’il présente les exigences essentielles de NIS 2 que les entreprises (c’est-à-dire les entités essentielles et importantes) doivent respecter.

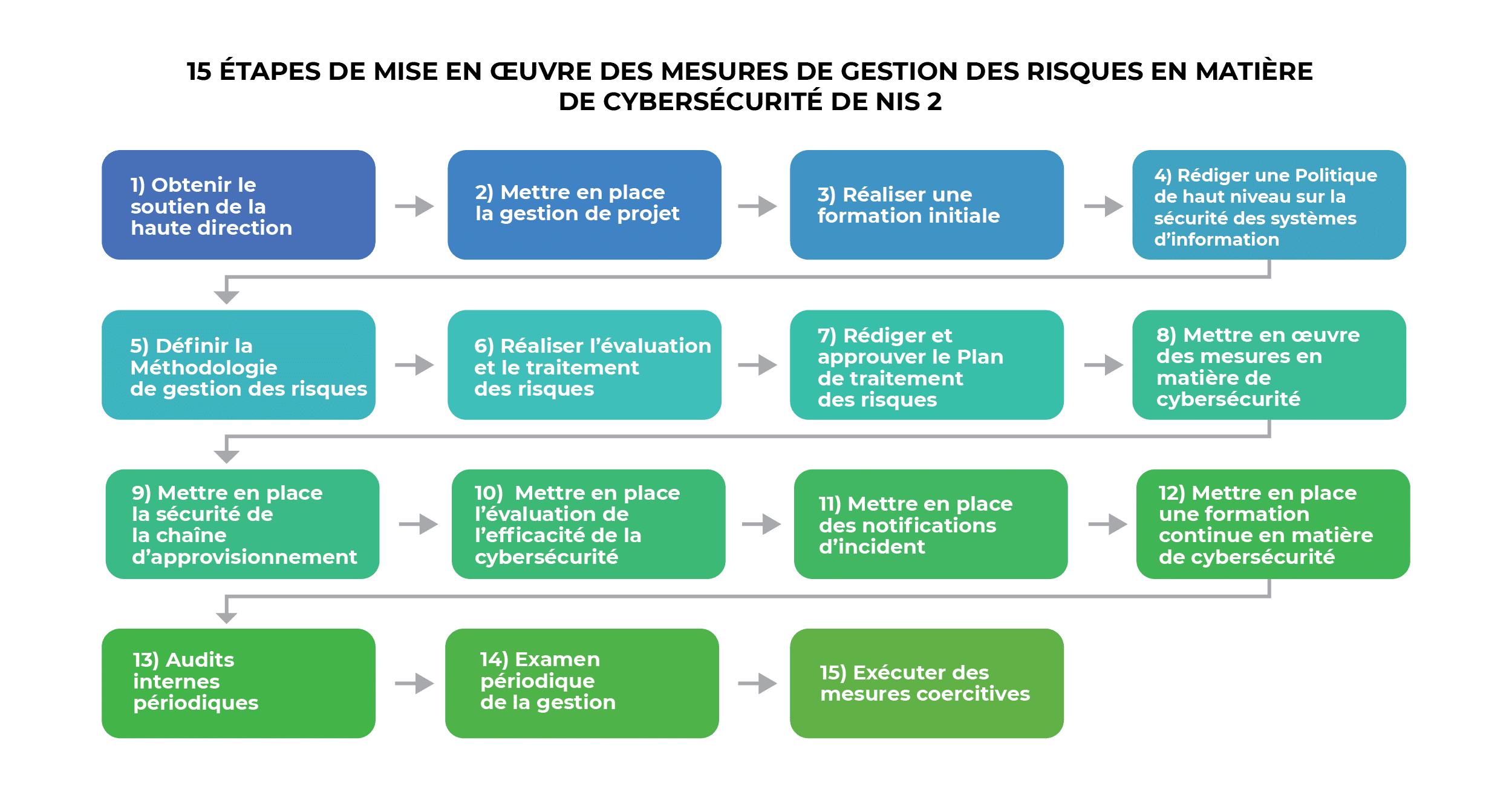

Pour se conformer au chapitre IV de NIS 2, nommé « Mesures de gestion des risques en matière de cybersécurité et obligations d’information », les entreprises doivent suivre 15 étapes, qui débutent par l’obtention du soutien de la haute direction et se terminent par des audits internes périodiques, un examen périodique de la gestion et des mesures coercitives.

D’après mon expérience, la façon la plus rapide de se conformer à NIS 2 consiste à suivre ces 15 étapes :

1) Obtenir le soutien de la haute direction

Vous devez penser que, dans la mesure où NIS 2 est obligatoire, se conformer à cette directive se déroulera de façon harmonieuse sans impliquer la haute direction. Malheureusement, la réalité est tout autre : si la direction générale ne soutient pas activement ce projet, il sera ralenti, sous-financé et bloqué à toutes les étapes.

Donc, même si NIS 2 est obligatoire, vous devez néanmoins convaincre votre direction que cela vaut la peine de s’intéresser à ce sujet.

2) Mettre en place la gestion de projet

NIS 2 est trop complexe pour confier le projet, par exemple, à votre administrateur informatique, en espérant que tout se passera bien. Premièrement, il est impossible d’imaginer qu’une personne sans autorité formelle puisse réussir avec un projet de cette ampleur et, deuxièmement, vous devez avoir une idée précise des étapes de mise en œuvre, des objectifs, des résultats principaux, des responsabilités, etc.

En d’autres termes, une approche du projet est nécessaire si vous souhaitez réussir.

3) Réaliser une formation initiale

NIS 2 met particulièrement en avant la formation à la sécurité et il est logique de réaliser une formation très tôt dans le projet.

De cette façon, tout personne impliquée aura une meilleure compréhension de ce qu’est NIS 2, de ce qui doit être réalisé, pourquoi c’est nécessaire, etc. et vous lancerez votre projet beaucoup plus facilement.

Consultez cet article pour découvrir des idées de formation : Comment réaliser une formation et une sensibilisation selon NIS 2.

4) Rédiger une Politique de haut niveau sur la sécurité des systèmes d’information

Même si NIS 2 n’exige pas spécifiquement un document de haut niveau qui définirait la direction pour la cybersécurité, un tel document fait partie des meilleures pratiques selon les normes internationales en raison du fait suivant : si vous ne savez pas où vous allez, vous risquez de vous perdre.

C’est pourquoi, un document de ce type est nécessaire. Il présente clairement ce qui doit être réalisé avec la cybersécurité, ce que sont les responsabilités et les rôles principaux et comment le succès sera mesuré.

5) Définir la Méthodologie de gestion des risques

Le gestion des risques est généralement l’étape la plus complexe de ce processus de conformité et, pour couronner le tout, NIS 2 comprend des exigences spécifiques concernant la façon de gérer les risques.

Pour vous assurer que votre entreprise respecte NIS 2 et que tout le monde au sein de l’entreprise comprenne comment les risques doivent être gérés, vous devez créer un document qui définit des règles claires : la Méthodologie de gestion des risques.

6) Réaliser l’évaluation et le traitement des risques

Lors de l’évaluation des risques, vous devez déterminer ce qui pourrait compromettre vos systèmes d’information. C’est généralement réalisé en créant une liste des actifs et des menaces et vulnérabilités correspondantes ; vous devez par ailleurs déterminer l’importance de ces risques en évaluant leur probabilité et leur gravité (impact).

Après avoir créé une liste des risques, vous devez déterminer comment traiter les (c’est-à-dire limiter) les risques les plus élevés ; pour la plupart d’entre eux, vous mettrez en œuvre les mesures en matière de cybersécurité définies dans l’article 21. De cette façon, vous développez une cybersécurité fondée sur des analyses minutieuses, plutôt qu’en mettant en œuvre différentes mesures sans trop savoir pourquoi.

7) Rédiger et approuver le Plan de traitement des risques

Une fois que vous avez une idée précise des risques auxquels vous faites face et de la façon de les traiter, vous devrez créer un plan concret concernant la manière de mettre en œuvre les mesures de cybersécurité et, plus important encore, obtenir l’approbation de la direction générale pour ce plan.

Le plan de traitement des risques est en réalité un plan de mise en œuvre et il comprend généralement une liste de toutes les mesures de cybersécurité (c’est-à-dire les activité, les procédures et les technologies) qui doivent être mises en œuvre ainsi que les informations concernant les personnes en charge, les échéances, etc.

8) Mettre en œuvre des mesures en matière de cybersécurité

Bien sûr, l’exigence essentielle de NIS 2 est la mise en œuvre de différentes mesures en matière de cybersécurité. En pratique, cela signifie que vous devrez introduire de nouveaux processus de sécurité, de nouvelles activités et, dans certains cas, de nouvelles technologies, en fonction des résultats de l’évaluation des risques.

Dans tous les cas, vous devrez rédiger différentes politiques et procédures en matière de cybersécurité pour définir des règles claires concernant ces nouveaux processus et ces nouvelles activités et technologies.

Découvrez ici quelles mesures de cybersécurité sont nécessaires et quels documents utilisés : Liste des documents requis selon NIS 2.

9) Mettre en place la sécurité de la chaîne d’approvisionnement

NIS 2 a reconnu le fait qu’un plus grand nombre d’incidents de sécurité sont liés à des manquements des fournisseurs ; cela exige de prêter une attention particulière aux relations entre fournisseurs et prestataires de services, ce qui comprend l’évaluation de leurs vulnérabilités et l’étude des procédures de développement de leurs logiciels.

Cela est réalisé par l’intermédiaire d’une évaluation formelles des risques concernant les fournisseurs, en ne travaillant qu’avec des fournisseurs fiables, notamment en incluant des clauses de sécurité dans les accords conclus avec eux et en surveillant leur niveau de sécurité.

10) Mettre en place l’évaluation de l’efficacité de la cybersécurité

NIS 2 exige de la direction générale qu’elle supervise la mise en œuvre des mesures de cybersécurité, la bonne pratique étant de le faire de trois façons : (1) en mesurant et en surveillant de façon continue la cybersécurité pour être capable de déceler tout écart, (2) en introduisant des audits internes périodiques pour découvrir des éléments non conformes et (3) en introduisant un examen périodique de la gestion pour disposer d’une séance formelle destinée à examiner tous les faits liées à la cybersécurité.

Pour mettre en place ces activités, vous devez rédiger quelques documents essentiels : Méthodologie de mesure, Procédure d’audit interne et Procédure de revue de direction.

11) Mettre en place des notifications d’incident

L’une des principales exigences de NIS 2 est de notifier le CSIRT (ou l’autorité compétente), et les destinataires des services, concernant des incidents importants.

Les entités doivent soumettre différents types de rapport au CSIRT : une alerte précoce, une notification d’incident, un rapport intermédiaire et un rapport d’avancement.

Apprenez-en davantage ici : Quelles sont les obligations d’information selon NIS 2 ?

12) Mettre en place une formation continue en matière de cybersécurité

NIS 2 est très spécifique concernant la mise en place de la cybersécurité pour tous les employés, y compris la direction générale. Le défi concerne ici est de savoir comment choisir les bons sujets et les types de formation adaptés afin de diffuser les bonnes connaissances sans dépenser trop d’argent ou de temps.

Découvrez d’autres approches ici : Comment réaliser une formation et une sensibilisation selon NIS 2.

13) Audits internes périodiques

Il est vrai que l’audit interne n’est pas mentionné dans NIS 2 ; cependant, ISO 27001 et d’autres normes internationales suggèrent que l’audit interne comme pratique exemplaire pour la direction générale afin de superviser la mise en œuvre des mesures de cybersécurité.

Sans la possibilité d’identifier des éléments non conformes lors de l’audit interne, il serait impossible pour la direction générale de disposer d’une image complète de l’état de la cybersécurité, ce qui pourrait entraîner des incidents et engager leur responsabilité.

14) Examen périodique de la gestion

Une revue de direction, ou examen de gestion, est une réunion formelle pendant laquelle la direction générale doit recevoir toutes les informations pertinentes concernant la cybersécurité (par exemple, Rapport de mesure, Rapport d’audit interne, etc.) afin de prendre des décisions essentielles en matière de cybersécurité.

Lors de la revue de direction, la direction générale peut prendre des mesures coercitives, modifier des rôles et des responsabilités essentiels, définir de nouveaux objectifs de sécurité, définir un budget en matière de sécurité, etc.

15) Exécuter des mesures coercitives

Les mesures coercitives sont un moyen de résoudre les éléments non conformes de façon systématique ; pendant leur mise en œuvre, la cause de non-conformité est formellement analysée et les activités destinées à éliminer cette cause sont définies et exécutées.

En d’autres termes, le but des mesures coercitives est de s’assurer que des éléments non conformes identiques ne réapparaissent pas.

Pour en savoir plus sur NIS 2, téléchargez ce livre blanc gratuit : Guide complet sur la directive NIS 2.

Dejan Kosutic

Dejan Kosutic