Der ISMS-Anwendungsbereich ist wahrscheinlich eines der heißesten Themen seit die 2013-Überarbeitung von ISO 27001 veröffentlicht wurde, da diese einige neue Konzepte, wie zum Beispiel Schnittstellen und Abhängigkeiten, einführt. Wenn man jedoch den Anwendungsbereich auf strukturierte Weise betrachtet, ist es eigentlich nicht zu schwierig, diesen korrekt festzulegen.

Was ist der Zweck des ISMS-Anwendungsbereichs?

Der Hauptzweck der Festlegung des ISMS (Information Security Management System)-Anwendungsbereichs ist die Definition, welche Informationen Sie zu schützen planen. Daher ist es egal, ob diese Informationen an Ihren Firmenstandorten oder irgendwo in der Cloud gespeichert sind; es ist egal, ob auf diese Informationen über Ihr lokales Netzwerk oder über Remote-Zugriff zugegriffen wird. Wesentlich ist, dass Sie für den Schutz dieser Informationen verantwortlich sind, egal, wo, wie und durch wen der Zugriff auf diese Informationen erfolgt.

Wenn Sie daher Laptops haben, die Ihre Mitarbeiter aus dem Büro mitnehmen, bedeutet das nicht, dass diese Laptops außerhalb Ihres Anwendungsbereichs sind – sie sollten in Ihren Anwendungsbereich miteinbezogen werden, wenn Ihre Mitarbeiter über diese Laptops auf Ihr lokales Netzwerk und alle darin vorhandenen sensiblen Daten und Services Zugriff haben.

Selbstverständlich ist der Anwendungsbereich auch wichtig, wenn Sie eine Zertifizierung vorhaben – der Zertifizierungsauditor wird prüfen, ob alle Elemente des ISMS innerhalb Ihres Anwendungsbereichs gut funktionieren; die Abteilungen oder Systeme, die nicht zum Anwendungsbereich gehören, wird er nicht prüfen.

Die Anforderungen von ISO 27001 in Bezug auf den Anwendungsbereich

Grundsätzlich sagt ISO 27001, dass Sie bei der Definition des Anwendungsbereichs das Folgende tun müssen:

- Berücksichtigung der internen und externen, in Abschnitt 4.1 definierten Punkte – dieser Artikel erklärt die Details: Explanation of ISO 27001:2013 clause 4.1 (Understanding the organization).

- Berücksichtigung aller, in Abschnitt 4.2 definierten Anforderungen – dieser Artikel erklärt, wie: How to identify interested parties according to ISO 27001 and ISO 22301.

- Berücksichtigung der Schnittstellen und Abhängigkeiten zwischen dem, was innerhalb des ISMS geschieht und der Außenwelt.

Eine weitere Sache, die Sie in Ihrem Dokument für den ISMS-Anwendungsbereich inkludieren sollten, ist eine kurze Beschreibung Ihres Standorts (Sie können Grundrisspläne verwenden, um die Eingrenzung zu beschreiben), sowie Ihrer Organisationseinheiten (z.B. Organigramme) – das ist vom Standard nicht zwingend gefordert, doch sehen Zertifizierungsauditoren dies gerne inkludiert.

ISO 27001 erfordert, dass Sie ein Dokument für den ISMS-Anwendungsbereich erstellen – Sie können dieses Dokument mit anderen Dokumenten verbinden (z.B. der Informationssicherheitspolitik), es als separates Dokument erstellen oder ein Dokument mit Verweisen auf andere Dokumente haben (z.B. interessierte Parteien und deren Anforderungen, Kontext der Organisation usw.).

Nun stellt sich die zentrale Frage, wie mit diesen Schnittstellen und Abhängigkeiten umzugehen ist.

Schnittstellen und Abhängigkeiten

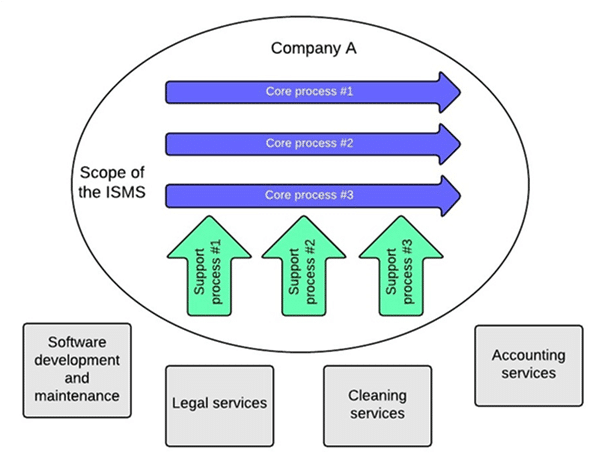

Lassen Sie uns mit den Abhängigkeiten beginnen – am einfachsten ist es wahrscheinlich, diese grafisch zu beschreiben. Sie können die Prozesse, die zu Ihrem ISMS-Anwendungsbereich gehören, zeichnen und dann, außerhalb dieses Kreises, die Prozesse zeichnen, die außerhalb des Anwendungsbereiches bereitstehen. Mit Prozessen meine ich nicht nur Sicherheits- oder IT-Prozesse – ich meine die Hauptgeschäftsprozesse innerhalb Ihres Anwendungsbereichs. Wenn Sie bereits ISO 9001 implementierten, dann haben Sie wahrscheinlich bereits ein ähnliches Prozessdiagramm. Hier ein Beispiel:

Sobald Sie die Abhängigkeiten kennen, müssen Sie die Schnittstellen identifizieren. Diese sind für ein Unternehmen wichtig, um seine ISMS-Abgrenzungen zu verstehen und um zu verstehen, welche Inputs und Outputs über diese Schnittstellen laufen, damit diese besser geschützt werden können.

Es gibt eine Reihe von Vorgehensweisen zur Identifizierung von Schnittstellen:

- Sie können versuchen, alle Endpunkte, die Sie kontrollieren, zu identifizieren – z.B. könnte das in Ihrem lokalen Netzwerk der Router sein (da Sie nach diesem Punkt für gewöhnlich keine Kontrolle über den Link haben – die Telekom-Gesellschaft hat diese Kontrolle), für Ihre Büros könnten die Eingangstüren die Schnittstelle sein, usw.

- Ein besserer Ansatz wäre wahrscheinlich, die hochrangigen Merkmale der Schnittstellen mittels dieser drei Faktoren zu definieren: (1) Personen, (2) Prozesse und (3) Technologie. Demzufolge wären im oben gezeigten Beispiel die Personen in Firma A alle Anwender der Software, während in der IT-Firma, welche die Software-Entwicklung und Wartung macht, dies der Haupt-Softwareentwickler wäre; die Prozesse wären der Support (Lösung von Problemen mit Softwahre-Fehlern) und die Entwicklung neuer Software-Funktionen; die Technologie wären Help Desk-Applikationen, E-Mail, VPN, FTP usw.

Die größten Mythen über den ISMS-Anwendungsbereich

Wenn Sie den Anwendungsbereich festlegen, sollten Sie mit diesen Punkten sorgfältig umgehen:

Ein kleinerer Anwendungsbereich bedeutet keinen einfacheren Job. Wenn Sie einige Teile Ihres Unternehmens vom Anwendungsbereich ausnehmen, bedeutet das nicht, dass Sie diese als „Außenwelt“ behandeln können: Sie müssen deren Zugriff auf die Informationen innerhalb des Anwendungsbereichs einschränken, was mehr Probleme verursachen könnte, als ursprünglich angenommen. Eine Einschränkung des Anwendungsbereichs ist für gewöhnlich für größere Unternehmen machbar, jedoch nicht für kleinere Unternehmen – siehe dazu auch diesen Artikel: Probleme bei der Festlegung des Anwendungsbereichs für ISO 27001.

Die Ausschließung von Kontrollen hat nichts mit dem ISMS-Anwendungsbereich zu tun. Sie können zum Beispiel nicht sagen „wir schließen die Kontrollen x, y und z vom Anwendungsbereich aus, weil wir diese nicht wollen“. Sie können die Kontrollen nur ausschließen, wenn es weder Risiken, noch Anforderungen gibt, welche die Implementierung dieser Kontrollen verlangen. Anders gesagt, wenn es Risiken und/oder Anforderungen gibt, können Sie diesbezügliche Kontrollen nicht ausnehmen. Siehe dazu auch diesen Artikel: The basic logic of ISO 27001: How does information security work?

Vorteile der Definition des ISMS-Anwendungsbereichs

Die Definition des Anwendungsbereichs klingt vielleicht kompliziert, doch sobald Sie diesen Prozess durchlaufen, werden Sie ihn zu schätzen beginnen – Sie werden nicht nur das Umfeld, in dem sich Ihr Unternehmen bewegt, besser verstehen und realisieren, welche Sicherheitsanforderungen Sie zu erfüllen haben, Sie werden auch in der Lage sein, sich viel besser auf Ihre sensibelsten Daten zu fokussieren. Und das ist genau das, was Sie benötigen, um Ihren ISMS-Anwendungsbereich zu definieren (und zu dokumentieren), bevor Sie beginnen irgendwelche anderen Sicherheitsdokumente zu erstellen.

Klicken Sie hier, um ein Beispiel eines ISMS-Anwendungsbereich-Dokuments zu sehen.

Dejan Kosutic

Dejan Kosutic