Company Training Academy

La façon la plus pratique d'organiser la formation et la sensibilisation à la cybersécurité, à la protection des données et à la gouvernance de l'IA à l'aide d'une plateforme de formation à l'échelle de l'entreprise.

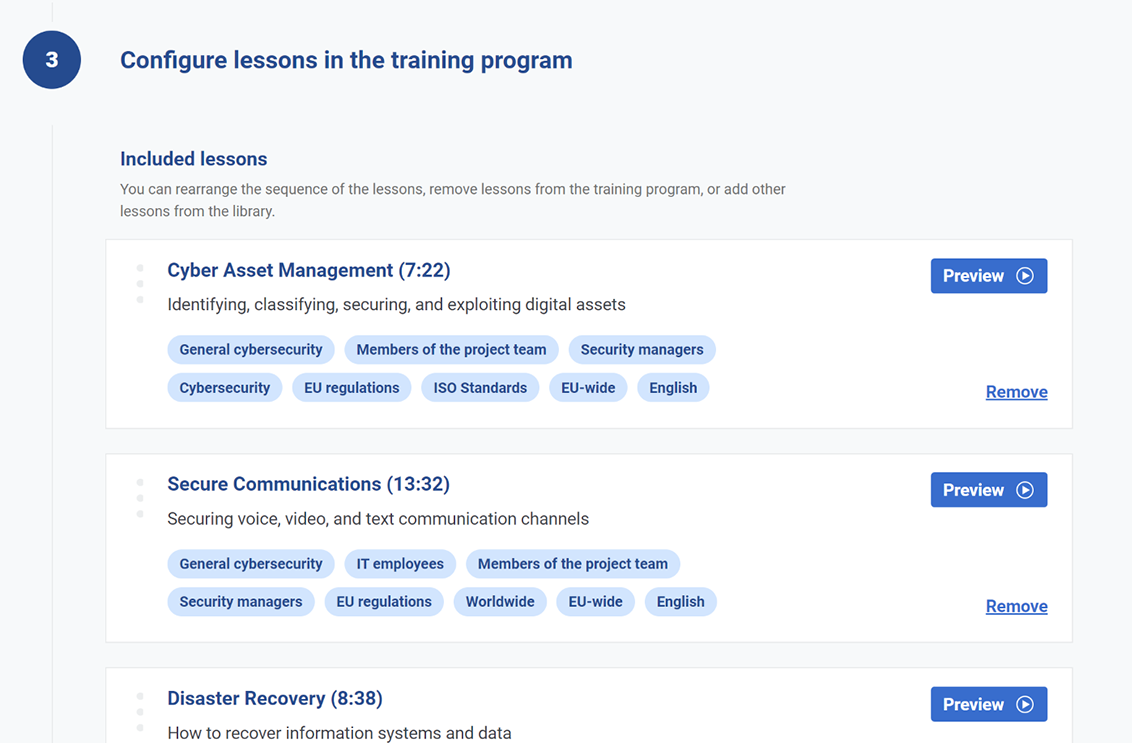

Grâce à nos programmes spécifiques, vous pouvez mettre en place une formation pour l'ensemble de vos salariés en quelques étapes simples.

Découvrez les programmes de formation

Le plus court chemin vers un programme de formation à l'échelle de l'entreprise

Un ensemble de plus de 400 vidéos qui couvrent divers sujets relatifs à la cybersécurité, à la norme ISO 27001, à la directive NIS 2, à la règlementation DORA, à la règlementation RGPD et à la norme ISO 42001 — configurez l'ensemble du programme de formation et de sensibilisation en quelques minutes et permettez à chaque salarié de regarder les vidéos sur leurs appareils.

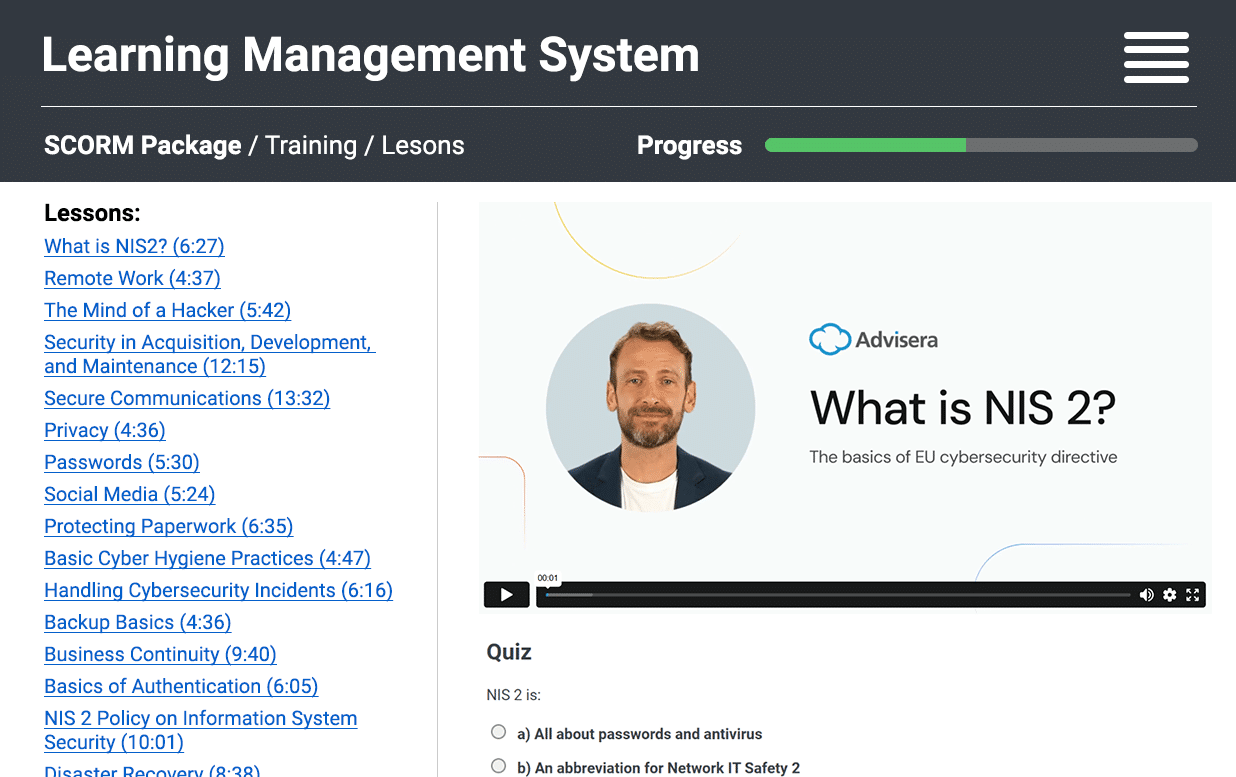

Sur le côté gauche, vous pouvez voir une des vidéos de la formation NIS 2 disponible dans l'outil Company Training Academy d'Advisera.

Bibliothèque de cours

- Qu'est-ce que la directive NIS 2 (6:27)

Les principes fondamentaux de la directive européenne sur la cybersécurité

- Pratiques de base en matière de cyberhygiène (4:47)

Des mesures de cybersécurité essentielles pour chaque utilisateur

- Traitement des incidents de cybersécurité (6:16)

Comment repérer les problèmes de cybersécurité et y réagir rapidement

- Reprise des activités (8:38)

Comment récupérer les systèmes d'information et les données ?

- Cryptographie (10:39)

Concepts cryptographiques et leur application

- Contrôle d'accès (6:07)

Permettre l’accès approprié et empêcher l’accès inapproprié

- Gestion des actifs cybernétiques (7:22)

Identifier, classer, sécuriser et exploiter les actifs numériques

- Sécurité du réseau (6:43)

Sécurisation des réseaux numériques et des communications de données

- NIS 2 : certification et normalisation (7:52)

Explication des articles 24 et 25 de la directive NIS 2

- NIS 2 : sécurité de la chaîne d'approvisionnement (9:16)

Gestion des cyber-risques liés aux fournisseurs

- Sauvegardes (4:36)

Récupération des données

- Continuité des activités (9:40)

Dispositions en matière de résilience et de reprise

- Authentification (6:05)

Empêcher l'accès non autorisé aux actifs numériques

- Politique NIS 2 relative à la sécurité des systèmes d'information (10:01)

Rédaction d'une politique de cybersécurité de haut niveau pour la directive NIS 2

- Sécurité dans l'acquisition, le développement et la maintenance (12:15)

La cybersécurité dans le cycle de vie des systèmes informatiques

- Communications d'urgence (6:30)

Mise en place de méthodes de communication alternatives

- NIS 2 : autorités (6:31)

8 organismes publics chargés de l’exécution de la directive NIS 2

- Formation et sensibilisation à la cybersécurité (11:33)

Création d'un programme de formation continue et de sensibilisation

- Sécurité des ressources humaines (12:57)

Activités avant, pendant et après l'emploi

- Mesurer la cybersécurité (7:59)

Évaluation de l'efficacité de la gestion du risque

- Actions correctives (8:02)

Comment éliminer la cause des non-conformités ?

- NIS 2 : applicabilité (6:26)

Organisations essentielles et importantes qui doivent être conformes

- NIS 2 : exigences en matière de cybersécurité (8:51)

Les 10 mesures de cybersécurité les plus importantes de la directive NIS 2

- Le rôle de la direction en matière de cybersécurité (7:34)

Tâches pour les cadres supérieurs et intermédiaires

- NIS 2 : gestion des incidents et des crises (10:28)

Traitement des incidents et des perturbations en matière de cybersécurité

- NIS 2 : obligations d’information (8:49)

Comment divulguer les incidents importants ?

- NIS 2 : exécution (10:19)

Principales mesures auxquelles les autorités peuvent avoir recours pour veiller au respect de la conformité

- Communications sécurisées (13:32)

Sécurisation des canaux de communication vocale, vidéo et textuelle

- Menaces internes (6:30)

Gestion des initiés ayant accès à des informations sensibles

- Sécurité du cloud (5:38)

Sécurisation des données lors de l'utilisation de services de cloud

- Étapes de la mise en œuvre de la directive NIS 2 (7:23)

16 étapes pour se conformer entièrement à la directive NIS 2 en matière de cybersécurité

- Évaluer la sécurité des fournisseurs (12:46)

Vulnérabilité, qualité et développement sécurisé des fournisseurs

- Programmes malveillants (4:58)

Hameçonnage, rançongiciels et logiciels espions

- Sécurité du courrier électronique (4:08)

Risques liés à l'utilisation du courrier électronique

- Erreur humaine (4:33)

Limiter les erreurs concernant des informations sensibles

- Usurpation d'identité (4:58)

Comment les cybercriminels volent-ils votre identité ?

- L'esprit d'un pirate informatique (5:42)

3 types de pirates informatiques et comment s'en protéger

- Gestion des risques liés à l’information (8:29)

L'évaluation du risque et son traitement comme fondement de la cybersécurité

- Mots de passe (5:30)

Création et sécurisation des mots de passe

- Sécurité physique des appareils (5:52)

Sécurisation physique des informations et des appareils

- Vie privée (4:36)

8 principes relatifs à la vie privée que tout le monde devrait connaître

- Propriété intellectuelle (5:36)

Méthodes techniques, juridiques et organisationnelles de protection des DPI

- Protection des documents papier (6:35)

Vulnérabilité des supports papier et méthodes pour les protéger

- Sécurité des appareils mobiles (5:30)

Protéger les ordinateurs portables, les tablettes, les smartphones et les autres appareils

- Ingénierie sociale (6:02)

Les méthodes les plus courantes utilisées par les criminels pour accéder à votre compte

- Médias sociaux (5:24)

Principaux cyber-risques liés à l'utilisation de Facebook, X, LinkedIn, etc.

- Travail à distance (4:37)

Risques liés au travail en dehors des locaux professionnels

- Gestion de la sécurité des fournisseurs (6:32)

Risques liés aux fournisseurs et aux sous-traitants, et comment les gérer

- What is ISO 27001? [en anglais] (1:02)

Learn about the basics of the leading cybersecurity standard

- The structure of ISO 27001 [en anglais] (2:01)

ISO 27001 main clauses and their purpose

- Information security principles used in ISO 27001 [en anglais] (2:07)

An example of confidentiality, integrity, and availability in practice

- ISO 27001: Introduction to the ISMS [en anglais] (2:22)

The purpose of an Information Security Management System

- Key roles in ISO 27001 implementation [en anglais] (1:07)

Roles of the project manager, security officer, and senior management

- Documenting ISO 27001 requirements [en anglais] (2:55)

Mandatory and non-mandatory documents

- Implementing ISO 27001 requirements [en anglais] (2:13)

Using the PDCA cycle as guidance for implementation

- ISO 27001 Benefits [en anglais] (2:02)

4 key benefits: compliance, marketing, costs, and better organization

- ISO 27001: Understanding your organization and its context [en anglais] (2:03)

Analyzing internal and external issues

- ISO 27001: Understanding the needs and expectations of interested parties [en anglais] (1:35)

Who are interested parties, and what are their requirements?

- ISO 27001: Determining the scope of the ISMS [en anglais] (1:50)

What is the ISMS scope, and why is it important?

- ISO 27001: Leadership and commitment [en anglais] (1:45)

Key senior management activities that represent commitment

- ISO 27001: Information Security Policy [en anglais] (1:13)

Mandatory elements of this top-level policy

- ISO 27001: Organizational roles, responsibilities, and authorities [en anglais] (2:14)

Which roles are mandatory according to ISO 27001?

- ISO 27001: Information security objectives [en anglais] (2:14)

Why are objectives important, and how to define them?

- ISO 27001: Resources [en anglais] (1:40)

Example of resources and how to document them

- ISO 27001: Competence [en anglais] (1:22)

The options to acquire required skills and knowledge

- ISO 27001: Awareness [en anglais] (1:23)

How to organize security awareness in a company

- ISO 27001: Communication [en anglais] (1:24)

What kind of communication is required, and why is it important?

- ISO 27001: Documented information [en anglais] (3:12)

Creating, updating, and controlling policies, procedures, and records

- ISO 27001: Addressing risks and opportunities [en anglais] (1:46)

The basics of risk management

- ISO 27001: Risk management process [en anglais] (2:15)

Five key steps to assess and treat risks

- ISO 27001: Information security risk assessment – Risk identification [en anglais] (3:03)

Risk identification, risk analysis, and risk evaluation

- ISO 27001: Information security risk assessment – Risk analysis and evaluation [en anglais] (2:40)

Using scales to assess impact and likelihood

- ISO 27001: Information security risk treatment [en anglais] (0:00)

Four most common options for treating risks

- ISO 27001: Statement of Applicability [en anglais] (1:59)

The purpose and structure of the SoA

- ISO 27001: Formulating the risk treatment plan [en anglais] (1:49)

The purpose and mandatory elements of the RTP

- ISO 27001: Implementing the risk treatment plan [en anglais] (1:15)

Key elements of implementation and how to document results

- ISO 27001: Operational planning and control [en anglais] (2:18)

Key elements of the Do phase in the PDCA cycle

- ISO 27001: Operating the ISMS [en anglais] (1:18)

What does operating the ISMS mean?

- ISO 27001: Managing outsourcing of operations [en anglais] (1:57)

Examples of security controls for outsourcing activities

- ISO 27001: Controlling changes [en anglais] (1:58)

An example of a change management procedure

- ISO 27001: Risk assessment review [en anglais] (1:46)

Why is risk review important, and how often to perform it?

- ISO 27001: Monitoring, measurement, analysis, and evaluation [en anglais] (3:13)

Key elements for evaluating the performance of the ISMS

- ISO 27001: Internal audit [en anglais] (2:35)

Key elements of an internal audit

- ISO 27001: Management review [en anglais] (2:30)

Inputs and outputs for the management review meeting

- ISO 27001: Nonconformities and corrective actions [en anglais] (3:22)

Required actions when a nonconformity occurs

- ISO 27001: Continual improvement [en anglais] (2:19)

Examples of improvement initiatives

- ISO 27001: Introduction to Annex A [en anglais] (5:18)

The purpose and structure of Annex A

- ISO 27001: People controls [en anglais] (2:05)

Overview of Annex A.6 – Controls before, during, and after employment

- ISO 27001: Physical controls [en anglais] (3:37)

Overview of Annex A.7 – Securing physical areas and equipment

- ISO 27001: Technological controls – overview and new controls [en anglais] (4:13)

Overview of Annex A section A.8 – Technological controls

- ISO 27001: Technological controls – software development [en anglais] (2:51)

Controls that cover architecture, lifecycle, testing, and coding principles

- ISO 27001: Organizational controls – operational security [en anglais] (2:43)

Controls for access control, information transfer, operating procedures, etc.

- ISO 27001: Organizational controls – policies and responsibilities [en anglais] (3:22)

Controls for roles, segregation of duties, contact with external parties, etc.

- ISO 27001: Organizational controls – information and asset management [en anglais] (1:52)

Controls for asset inventory, acceptable use, classification, etc.

- ISO 27001: Technological controls – operational security [en anglais] (4:48)

Controls that cover security in day-to-day IT activities

- ISO 27001: Organizational controls – supplier security [en anglais] (3:14)

Controls for assessing risks, contractual requirements, monitoring, etc.

- ISO 27001: Organizational controls – incidents and business continuity [en anglais] (4:52)

Controls to deal with threats, events, incidents, and larger disruptions

- ISO 27001: Organizational controls - compliance, privacy, and legal aspects of security [en anglais] (2:49)

Controls that ensure security is compliant with legal requirements

- What is DORA? [en anglais] (3:46)

EU regulation for digital resilience in financial sector

- Who needs to comply with DORA? [en anglais] (2:41)

Which financial institutions and other companies must comply?

- Which IT providers need to comply with DORA and how? [en anglais] (3:49)

Securing ICT Supply Chains for Financial Resilience

- What are DORA-related regulations? RTS, CDR, and CIR [en anglais] (3:13)

Additional Requirements Through Regulatory Technical Standards

- What are the main requirements specified in DORA? [en anglais] (3:45)

Summary of 9 Most Important Requirements

- DORA implementation steps [en anglais] (4:54)

Optimal Steps for DORA Compliance Project Implementation

- Writing DORA documentation [en anglais] (3:30)

Structure and Content of DORA Documentation

- DORA: Organizing training and awareness [en anglais] (2:57)

Key training & awareness requirements and how to comply with them

- DORA: Penalties and fines [en anglais] (3:08)

Who Enforces Them and How Do They Look Like?

- DORA: Governance responsibilities for senior management [en anglais] (2:30)

Implementing Internal Governance & ICT Risk Oversight

- DORA: Key elements of ICT risk management framework [en anglais] (3:42)

Description of Overall Activities in ICT Risk Management Framework

- DORA: Developing top-level information security policy [en anglais] (1:54)

Content of the Top-level Policy

- DORA: How to write Digital operational resilience strategy [en anglais] (3:06)

Key Elements of the Strategy

- DORA: Identifying ICT-supported business functions and assets [en anglais] (1:36)

ICT Function Mapping & Asset Lifecycle Management

- DORA: Performing risk assessment [en anglais] (2:43)

Mandatory Elements of ICT Risk Assessment

- DORA: Learning and evolving [en anglais] (2:40)

Methods for Continuous Cybersecurity Evolution

- DORA: Measurement, monitoring, and controlling the ICT systems [en anglais] (1:14)

Elements of Continuous Measurement, Monitoring, and Controlling

- DORA: Internal audit of ICT risk management framework [en anglais] (1:23)

Performing Internal Audit for ICT Risk Compliance

- DORA: Follow-up and corrective actions [en anglais] (2:16)

The Purpose and Content of the Follow-up

- DORA: Report on the review of ICT risk management framework [en anglais] (2:23)

Details of the Annual Review and Reporting

- DORA: Main elements of simplified ICT risk management framework [en anglais] (6:42)

Requirements for Small Financial Entities

- DORA: Policies and procedures for ICT operations security [en anglais] (1:40)

The Content of Operational Security Documents

- DORA: Capacity and performance management [en anglais] (1:39)

Optimizing ICT Capacity and Performance for Operational Resilience

- DORA: Data and system security [en anglais] (2:12)

Comprehensive Data and System Security Procedure Requirements

- DORA: Network security management [en anglais] (1:58)

Main Methods for Ensuring Network Security

- DORA: Securing information in transit [en anglais] (1:39)

Ensuring Secure Data Transmission and Confidentiality

- DORA: Encryption and cryptography [en anglais] (2:02)

Management of Encryption and Cryptographic Keys

- DORA: Human resources policy [en anglais] (1:31)

HR's Role in Digital Operational Resilience

- DORA: Identity management and authentication [en anglais] (1:13)

Requirements for Identity Policies and Authentication Mechanisms

- DORA: Access control [en anglais] (2:38)

Regulatory Requirements and Best Practices for Access Control

- DORA: Physical and environmental security [en anglais] (1:36)

Physical and Environmental Security Policy for ICT Assets

- DORA: ICT systems acquisition, development, and maintenance [en anglais] (2:36)

ICT Systems Lifecycle Security Policy and Testing

- DORA: ICT project management [en anglais] (1:24)

Rules for Managing ICT Projects

- DORA: ICT change management [en anglais] (2:16)

Elements of Change Management for Secure ICT Systems

- DORA: Logging [en anglais] (1:14)

Logging Procedures for Recording Critical Events

- DORA: Detecting anomalous activities [en anglais] (1:40)

Elements of Collecting and Analyzing Activities

- DORA: Vulnerabilities, patch management, and updates [en anglais] (2:11)

Vulnerability Management and Patch Processes for ICT Systems

- DORA: Incident management process [en anglais] (2:51)

Systematic Incident Handling and Rapid Response

- DORA: Classification of ICT incidents and threats [en anglais] (4:05)

Detailed Classification Criteria

- DORA: Reporting major incidents and cyber threats [en anglais] (3:05)

Types of Incident Reports for Authorities

- DORA: ICT business continuity policy [en anglais] (2:13)

Elements of the Top-level Business Continuity Document

- DORA: Business impact analysis, RTO, and RPO [en anglais] (1:44)

The Purpose of RTOs and RPOs for Business Continuity

- DORA: Backup and restoration of data [en anglais] (2:01)

Detailed Rules for Setting Up Backup and Restoration

- DORA: Secondary processing site [en anglais] (1:36)

Alternative Site Requirements for Central Counterparties

- DORA: ICT response and recovery plans [en anglais] (2:02)

Requirements for the Content of the Plans

- DORA: Testing business continuity and recovery plans [en anglais] (3:03)

Detailed Requirements for Plan Testing

- DORA: Crisis management and communication [en anglais] (1:33)

Elements of Handling Crisis

- DORA: Main elements of digital operational resilience testing [en anglais] (2:07)

Comprehensive Testing Program for ICT Risk Resilience

- DORA: Resilience testing of ICT tools and systems [en anglais] (1:31)

Types of Resilience Tests

- DORA: Threat-Led Penetration Testing TLPT [en anglais] (3:15)

Requirements for TLPT and for Testers

- DORA: Key elements ICT third-party risk management [en anglais] (4:30)

Governance, Assessment, Contracts, and Exit Strategies

- DORA: Selecting critical ICT service providers [en anglais] (3:29)

Critical ICT Provider Designation and Oversight Framework

- DORA: Risk assessment of ICT service providers [en anglais] (3:02)

Assessing Suppliers Before Signing Contracts

- DORA: Contracts with ICT service providers [en anglais] (4:32)

Standardized Security Clauses for Protection of ICT Services

- DORA: Register of information [en anglais] (3:43)

Standardized Register for ICT Contractual Oversight

- DORA: Monitoring, inspection, and audit of ICT service providers [en anglais] (2:17)

Independent Review and Ongoing Monitoring

- DORA: Exit strategies for ICT services [en anglais] (3:48)

Enabling a Smooth Transition Away From a Service Provider

- DORA: Government oversight of critical ICT service providers [en anglais] (2:56)

The Tasks and Powers of the Lead Overseer

- What is EU GDPR and where does it apply? [en anglais] (1:35)

EU GDPR: Protecting data rights and setting global standards for personal data processing.

- Which frameworks are related to GDPR? [en anglais] (1:33)

Leveraging ISO standards (27701, 27001, 29100) and OECD guidelines to reinforce GDPR best practices.

- Key terms in GDPR [en anglais] (6:34)

Essential GDPR vocabulary covering personal data, processing, roles, and data protection techniques.

- Key roles according to GDPR [en anglais] (2:07)

Key GDPR roles: Controllers, processors, DPOs, and supervisory authorities shape compliance responsibilities.

- Business activities that are impacted the most by GDPR [en anglais] (1:53)

Discover how GDPR affects diverse business functions, from Marketing and IT to HR and beyond.

- Six legitimate purposes of processing personal data according to GDPR [en anglais] (3:58)

Six legitimate processing purposes under GDPR: from contracts to consent

- What are the main GDPR principles? [en anglais] (2:58)

GDPR principles: lawfulness, fairness, transparency, purpose limitation, minimisation, accuracy, security, and storage limits.

- Real-world example for understanding main GDPR principles [en anglais] (4:10)

How GDPR’s principles—transparency, minimisation, consent, and timely deletion—apply in practice.

- The basics of Privacy Notices according to GDPR [en anglais] (2:31)

Clear disclosures on data processing to ensure transparency under GDPR.

- Contents of a Privacy Notice according to GDPR [en anglais] (2:04)

Clear, plain disclosures on data collection, processing, rights, contacts, and safeguards

- What is GDPR Inventory of Processing Activities [en anglais] (4:58)

How to build and maintain an Inventory of Processing Activities to meet GDPR requirements.

- What is GDPR personal data retention [en anglais] (2:05)

What does data retention mean, and how to ensure compliance with GDPR requirements.

- Responsibilities for fulfilling GDPR requirements for inventory and retention [en anglais] (3:01)

How to define clear roles and processes for maintaining GDPR inventories and retention schedules.

- The content of GDPR Inventory of Processing Activities for controllers [en anglais] (1:19)

Inventory for controllers: DPO, processing purposes, data categories, recipients, transfers, retention limits, and safeguards.

- The content of GDPR Inventory of Processing Activities for processors [en anglais] (1:17)

Essential details on sub-processors, controllers, processing categories, and data transfers.

- GDPR Consent – The basics [en anglais] (2:42)

What is GDPR consent is, and what its key requirements are?

- How and when to ask for GDPR consent [en anglais] (1:49)

Learn how and when to request consent under GDPR, ensuring transparency and user choice.

- Data subject rights according to GDPR [en anglais] (3:24)

Learn how data subject rights empower individuals to control their personal data under GDPR.

- Basic GDPR rules for data subject access rights [en anglais] (2:01)

DSAR basics, from valid request formats to response timelines.

- Handling DSAR requests according to GDPR [en anglais] (1:20)

DSAR best practices, response timelines, and identity verifications under GDPR.

- DSAR exemptions and rejections according to GDPR [en anglais] (2:31)

How to handle DSAR queries, typical exemptions, and valid grounds for rejections.

- What is Data Protection Impact Assessment (DPIA) according to GDPR? [en anglais] (2:05)

How DPIAs help identify and mitigate risks in data processing.

- DPIA Step 1 according to GDPR: Listing and grouping data processing activities [en anglais] (1:04)

How to identify and group data processes for assessment.

- DPIA Steps 2 and 3 according to GDPR: The threshold questionnaire & determining if DPIA is needed [en anglais] (1:45)

How high-risk processing is identified accurately with a threshold questionnaire.

- DPIA Steps 4, 5 and 6 according to GDPR: Answer the DPIA questionnaire, identify and list key security risks [en anglais] (2:40)

What is needed for DPIA steps and how to address key security risks

- Step 7 DPIA according to GDPR: Recording the implementation; maintenance [en anglais] (1:02)

Regular DPIA reviews keep safeguards updated and documented for compliance.

- What is Data Protection by Design and by Default according to GDPR? [en anglais] (2:00)

Data Protection by design and by Default concepts for building data protection into processes and systems

- GDPR policies to be implemented to ensure security of personal data [en anglais] (5:26)

Key policies that support secure data practices and mitigate privacy risks.

- Best practices to implement GDPR Data Protection by Design and by Default policies [en anglais] (2:16)

Key steps for defining and maintaining GDPR Data Protection by Design and by Default policies.

- Introduction to GDPR data transfers [en anglais] (2:06)

Managing personal data transfers, adequacy measures, and GDPR compliance.

- How can GDPR data transfers be enabled? [en anglais] (2:55)

How to choose suitable mechanisms for lawful international data transfers

- Managing third parties according to GDPR [en anglais] (1:57)

How to ensure GDPR compliance when engaging third-party processors and service providers

- GDPR basic rules for data breaches [en anglais] (3:40)

When personal data is exposed or stolen: rules for compliance and best practices.

- Data breach response according to GDPR [en anglais] (1:14)

Swift actions and logging procedures to address data breaches.

- GDPR data breach notifications [en anglais] (1:29)

Essential guidelines for data breach notifications under GDPR.

- What to do after a data breach according to GDPR [en anglais] (1:04)

How to evaluate data breaches, contain damage, and prevent future risks.

- Why does a company need a DPO? [en anglais] (2:18)

Key details about the DPO’s role, appointment, and responsibilities.

- The responsibilities of the DPO [en anglais] (4:16)

Detailed obligations, tasks, and best practices for a DPO under GDPR

- Responsibilities towards the DPO [en anglais] (1:09)

Ensuring DPO independence, resources, and timely involvement.

- Define a GDPR Personal Data Protection Policy [en anglais] (3:57)

How to define a personal data protection policy for clear GDPR alignment.

- Setting up privacy governance for GDPR [en anglais] (1:36)

Arranging departmental champions, boards, and consistent reviews for privacy compliance

- Key steps in your GDPR project [en anglais] (2:55)

Key steps to launch or refine GDPR compliance within an organization.

- Conducting a GDPR Gap Analysis [en anglais] (2:47)

Identify, assess, and address key GDPR requirements through a gap analysis.

- GDPR Awareness and Training [en anglais] (4:38)

How to plan effective GDPR awareness and training across teams and tasks.

- Methods for sustaining and improving GDPR compliance [en anglais] (1:34)

How to sustain and improve GDPR compliance in a changing environment.

- Handling existing contracts with third parties to comply with GDPR [en anglais] (3:00)

How to align third-party agreements with GDPR requirements.

- Handling new contracts with third parties according to GDPR [en anglais] (3:30)

Ensuring robust selection, contractual terms, and ongoing reviews under GDPR.

- Regular GDPR reviews and improvement actions [en anglais] (2:41)

Regular checks on DPIAs, DSAR handling, and staff training to keep compliance alive.

-

What is ISO 42001? (1:21) [en anglais]

Overview of the ISO 42001 standard for AI governance

-

The structure of ISO 42001 (2:42) [en anglais]

Understand ISO 42001 clauses and annexes for building an effective AIMS

-

ISO 42001: General objectives for AI (2:14) [en anglais]

Learn ISO 42001 Annex C.2 objectives for accountable and fair AI governance

-

ISO 42001: Introduction to the Artificial Intelligence Management System (AIMS) (2:18) [en anglais]

Explore the structure and purpose of AIMS for systematic AI governance

-

Implementation of ISO 42001 according to PDCA cycle (1:18) [en anglais]

Apply the PDCA cycle to implement and improve an ISO 42001 AIMS

-

Implementing ISO 42001 as a project (2:06) [en anglais]

Manage ISO 42001 implementation as a structured compliance project

-

ISO 42001: Documenting the AIMS (3:59) [en anglais]

Learn ISO 42001 documentation requirements for AI governance and controls

-

Benefits of ISO 42001 (1:48) [en anglais]

Discover organizational, compliance, and ethical benefits of ISO 42001 adoption

-

ISO 42001: Related standards and regulations (2:28) [en anglais]

See how ISO 42001 aligns with ISO 22989, 23894, 42005 and the EU AI Act

-

ISO 42001: Explanation of basic AI terminology (3:25) [en anglais]

Understand ISO 22989 AI concepts and terminology that are important for AI governance

-

ISO 42001: Understanding machine learning and its main types (3:19) [en anglais]

Explore ISO 22989 machine learning types relevant to AI governance

-

ISO 42001: Understanding neural networks and their types (3:04) [en anglais]

Learn how ISO 22989 defines neural network types essential for AI system design

-

ISO 42001: Main components of an AI system (1:38) [en anglais]

Learn what are the functional components of AI systems per ISO 22989

-

ISO 42001: AI system life cycle (3:56) [en anglais]

Understand AI system life cycle stages aligned with ISO 42001 requirements

-

ISO 42001: Understanding the organization and its context (2:34) [en anglais]

Define AI roles, internal and external issues to set the context for your AIMS

-

ISO 42001: Understanding the needs and expectations of interested parties (1:33) [en anglais]

Identify stakeholders and their AI governance expectations under ISO 42001

-

ISO 42001: Determining the scope of the AIMS (1:24) [en anglais]

Establish and document the boundaries of your AIMS per ISO 42001

-

ISO 42001: AI management system (1:47) [en anglais]

Learn to structure and operate an AIMS aligned with ISO 42001 clauses

-

ISO 42001: Leadership and commitment (1:28) [en anglais]

Ensure senior management commitment for effective AIMS implementation

-

ISO 42001: AI policy (2:44) [en anglais]

Develop and maintain a documented AI policy with elements required by ISO 42001

-

ISO 42001: Organizational roles, responsibilities, and authorities (2:46) [en anglais]

Define and communicate AI governance roles and responsibilities

-

ISO 42001: Resources (1:44) [en anglais]

Identify and document resources required to operate the AIMS

-

ISO 42001: Competence (1:40) [en anglais]

Establish competence requirements and training for AI governance roles

-

ISO 42001: Awareness (1:26) [en anglais]

Promote awareness of AI governance and AI responsibilities across the organization

-

ISO 42001: Communication (1:29) [en anglais]

Define AI-related internal and external communication requirements

-

ISO 42001: Documented information (3:33) [en anglais]

Control AIMS documents and records per ISO 42001 requirements

-

ISO 42001: Addressing risks and opportunities (1:39) [en anglais]

Identify AI risks and opportunities to enhance AIMS effectiveness

-

ISO 42001: AI risk management process (3:24) [en anglais]

Establish a structured AI risk assessment and treatment process

-

ISO 42001: Defining an AI risk management methodology (3:25) [en anglais]

Create a documented method for consistent AI risk management

-

ISO 42001: AI risk identification (04:02) [en anglais]

How to identify AI risks and document them

-

ISO 42001: AI risk analysis and evaluation (2:30) [en anglais]

Using scales for impact and likelihood and calculating the level of risk

-

ISO 42001: AI risk treatment and Statement of applicability (3:18) [en anglais]

Mandatory elements of Risk treatment plan and Statement of applicability

-

ISO 42001: AI system impact assessment (4:07) [en anglais]

Assess AI system impacts on individuals and society per ISO 42001

-

ISO 42001: Setting AI objectives (2:42) [en anglais]

Define measurable AI objectives aligned with AI policy

-

ISO 42001: Planning of changes (1:30) [en anglais]

Plan AI system changes to ensure controlled AIMS improvement

-

ISO 42001: Operating the AIMS (1:51) [en anglais]

Integrating AIMS activities into everyday operations

-

ISO 42001: Operational planning and control (3:25) [en anglais]

Implement processes and controls for effective AIMS operation

-

ISO 42001: Implementing the AI risk assessment and treatment (2:37) [en anglais]

Apply and maintain AI risk assessment and risk treatment plans

-

ISO 42001: Implementing the AI system impact assessment (1:42) [en anglais]

Conduct and review AI impact assessments regularly per ISO 42001

-

Integration of ISO 42001 with ISO 27001, ISO 27701, and ISO 9001 (3:45) [en anglais]

Integrate AIMS with other ISO management systems for synergy

-

ISO 42001: The basics of monitoring, measurement, analysis, and evaluation (1:01) [en anglais]

Learn the difference and the purpose of performance management

-

ISO 42001: Implementing monitoring, measurement, analysis, and evaluation (2:51) [en anglais]

Techniques to implement effective AIMS performance measurement and reporting

-

ISO 42001: Internal audit (3:00) [en anglais]

Plan and conduct AIMS internal audits to ensure ISO 42001 compliance

-

ISO 42001: Management review (2:30) [en anglais]

How the senior management needs to participate in AIMS decision-making

-

ISO 42001: Continual improvement (2:14) [en anglais]

Maintain continuous improvement of the AIMS per ISO 42001 principles

-

ISO 42001: Nonconformities and corrective actions (3:41) [en anglais]

A systematic process of eliminating root causes of nonconformities

-

ISO 42001: Purpose and structure of annexes A and B (4:48) [en anglais]

Understand the differences between Annexes A and B in AI control implementation

-

ISO 42001: Policies related to AI (2:02) [en anglais]

Establish AI policies for responsible AI governance and review

-

ISO 42001: Internal organization (1:30) [en anglais]

Define AI governance structure and responsible reporting processes

-

ISO 42001: Resources for AI systems (2:52) [en anglais]

Identify and manage AI resources to support compliant AIMS operations

-

ISO 42001: Assessing impacts of AI Systems (2:59) [en anglais]

Evaluate AI system impacts on individuals and society throughout lifecycle

-

ISO 42001: Management guidance for AI system development (1:44) [en anglais]

Define responsible AI development objectives and processes

-

ISO 42001: AI system life cycle (4:20) [en anglais]

Apply ISO 42001 controls across the AI system lifecycle stages

-

ISO 42001: Data for AI systems (3:01) [en anglais]

Establish data management and quality controls for AI systems

-

ISO 42001: Information for interested parties of AI systems (2:07) [en anglais]

Communicate AI system information and incident responses to stakeholders

- ISO 42001: Use of AI systems (2:37) [en anglais]

Ensure responsible and intended use of AI systems under AIMS

- ISO 42001: Third-party and customer relationships (1:51) [en anglais]

Manage third-party AI relationships to ensure accountability and compliance

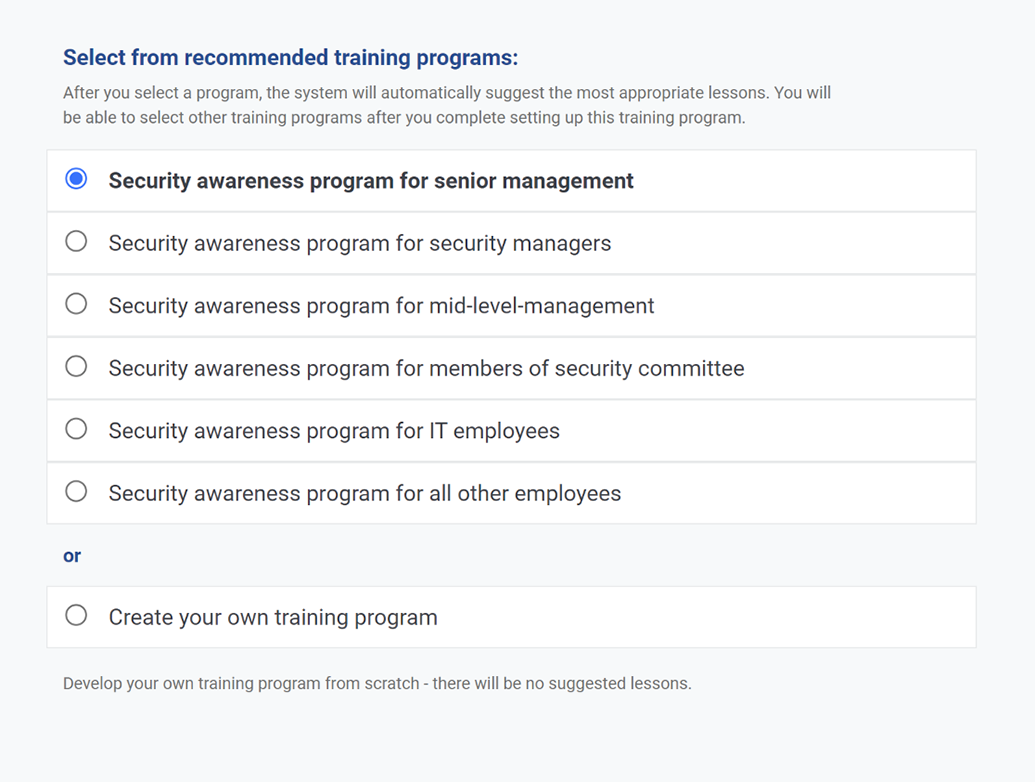

Des formations adaptées à différents publics

Au lieu de montrer les mêmes vidéos à tout le monde, vous pouvez configurer le système de manière que la direction ne voie que les vidéos qui lui sont destinées, que les salariés du service informatique voient d'autres vidéos, le reste des salariés quelque chose d'autre, etc.

L’outil Company Training Academy d'Advisera vous suggérera les vidéos les plus appropriées pour différents publics, mais c'est vous qui gardez le contrôle — vous définissez qui peut voir quoi.

Automatiser la diffusion et le suivi des formations

Vous n'avez pas à vous torturer à organiser une session de formation en direct qui dure plus longtemps que quiconque ne souhaite y assister. Utilisez plutôt l'Académie de formation en entreprise d'Advisera pour définir la fréquence à laquelle les employés doivent regarder les vidéos, envoyer automatiquement des invitations par e-mail pour les visionner, suivre qui a regardé chaque vidéo, envoyer des rappels et créer des rapports de présence à des fins d'audit.

Des milliers de clients satisfaits

Pour un apprentissage facile

Soyons réalistes — les gens n’ont pas le temps pour la formation et la sensibilisation, et la plupart ont du mal à comprendre le jargon technique ou juridique.

C’est pourquoi la plupart de nos vidéos durent moins de 5 minutes, et nos experts en cybersécurité, protection des données et IA expliquent les sujets avec un langage facile à comprendre.

Plusieurs langues disponibles

Nous traduisons les vidéos dans toutes les langues les plus importantes afin que tous les salariés de votre entreprise puissent les comprendre facilement.

Outre l'anglais, nous avons des vidéos en allemand, français, italien, néerlandais, espagnol, portugais, croate, et nous en ajoutons d'autres.

Vidéos spécifiques aux pays

Chaque pays de l'UE doit publier ses propres lois et réglementations en matière de cybersécurité sur la base de la directive NIS 2 et d'autres réglementations en matière de cybersécurité — nous créerons des vidéos pour ces exigences spécifiques afin que vos salariés apprennent ce qui est appliqué dans votre pays.

La Belgique a publié une loi nationale (Loi établissant un cadre pour la cybersécurité des réseaux et des systèmes d'information d’intérêt général pour la sécurité publique 2024/202344) fondée sur la directive NIS 2.

Vidéos personnalisées

Vous souhaitez présenter des politiques ou des procédures spécifiques en matière de cybersécurité dans une vidéo ? Aucun problème ! Dans le cadre des abonnements souscrits, nous pouvons créer des vidéos sur mesure exclusivement pour votre entreprise — la personnalisation n'a jamais été aussi facile.

Vous pouvez également télécharger les vidéos que vous avez créées pour compléter les vidéos de formation d'Advisera.

Téléchargez vos propres supports de formation

Vous pouvez télécharger vos propres supports et les transformer en leçons captivantes. Combinez les documents internes, vidéos ou politiques de votre entreprise avec la plateforme d’apprentissage d’Advisera pour créer une expérience de formation personnalisée pour vos employés.

Pour tous les cas d'utilisation

Vous souhaitez organiser une formation initiale à la cybersécurité pour votre équipe de projet ? Ou souhaitez-vous une formation régulière et continue pour l'ensemble de votre personnel ? Ou peut-être une formation initiale destinée au nouveaux salariés ?

Grâce à la Company Training Academy, vous pouvez couvrir tous ces cas en mettant en place des programmes de formation distincts.

Compatibilité SCORM pour votre LMS

Utilisez nos vidéos de formation dans votre propre système de gestion de l’apprentissage (LMS) — toutes les leçons sont disponibles sous forme de modules SCORM, comprenant des vidéos, des quiz et un suivi des progrès. Conservez le contrôle tout en diffusant le contenu via votre plateforme existante.

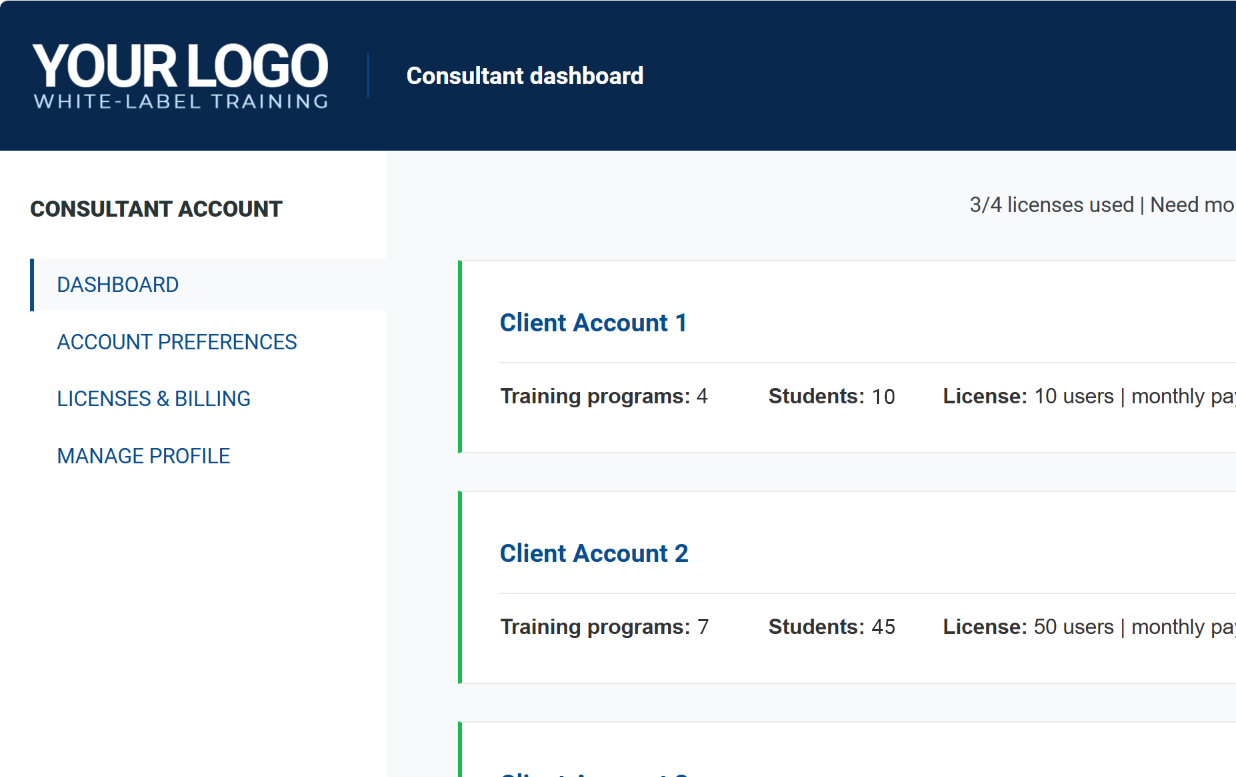

La plateforme en marque blanche pour les consultants

Développez votre activité en proposant à vos clients des formations à la cybersécurité et aux obligations de conformité. Grâce à la plateforme d'Advisera, vous pouvez mettre en place et gérer des programmes de formation pour plusieurs clients, le tout à partir d'un seul tableau de bord.

Plan mensuel Jusqu'à 10 utilisateurs

€14

/ mois

$15

/ mois

Accès illimité à toutes les vidéos

Accès à toutes les vidéos de formation et de sensibilisation sur la cybersécurité, ISO 27001, NIS 2, DORA, GDPR, ou ISO 42001 dans toutes les langues, pour tous vos salariés.

Accès aux vidéos traduites

Actuellement, toutes les vidéos sur les NIS2 et la cybersécurité sont traduites et disponibles en allemand, français, italien, néerlandais, espagnol, portugais et croate.

Vidéos spécifiques à un pays

Lorsqu'un pays de l'UE publiera ses propres lois et réglementations basées, par exemple, sur NIS 2, nous créerons des vidéos qui répondront à ces exigences supplémentaire.

Adapter la formation au public

Créer des programmes de formation distincts pour les responsables, les cadres moyens, les employés du service informatique, tous les autres salariés, etc. afin que chaque groupe ne regarde que les vidéos qui le concernent.

Définir le programme de formation

Choisissez une fréquence quotidienne, hebdomadaire, mensuelle ou autre pour le visionnage des vidéos de formation.

Notifications automatiques

Configurez les notifications automatiques par courriel envoyées aux salariés concernant les vidéos de formation à venir et en retard.

Suivez les progrès des salariés

Voyez exactement qui a suivi quelle vidéo de formation, qui est en retard et quels sont les résultats des tests ; téléchargez les rapports au format PDF.

Quiz et tests

Décidez pour chaque programme de formation comment vous voulez tester les participants.

Téléchargez vos propres documents

Téléchargez vos propres vidéos et documents, et ajoutez-les aux programmes de formation existants.

Vidéos sur mesure

Sur la base de votre script, nous produirons des vidéos de formation (jusqu'à 10 minutes par vidéo) que vous pourrez utiliser au sein de la Company Training Academy

(disponible dans les abbonnements annuels à partir de 100 utilisateurs)

Formation en ligne en interne

Webinaire interactif personnalisé animé par notre expert pour votre entreprise - jusqu'à 1 heure, jusqu'à 500 participants.

(disponible dans les abbonnements annuels à partir de 500 utilisateurs)

Paquets SCORM

Obtenez les versions SCORM de nos programmes de formation pour une utilisation dans votre propre LMS. Tout le contenu (vidéos, quiz et suivi des progrès) est inclus et prêt à être intégré.

(disponible uniquement dans le plan personnalisé)

Accès illimité à toutes les vidéos

Accès aux vidéos traduites

Vidéos spécifiques à un pays

Adapter la formation au public

Définir le programme de formation

Notifications automatiques

Suivez les progrès des salariés

Quiz et tests

Téléchargez vos propres documents

Vidéos sur mesure

Formation en ligne en interne

Paquets SCORM

Plan mensuel Jusqu'à 25 utilisateurs

€28

/ mois

$29

/ mois

Accès illimité à toutes les vidéos

Accès à toutes les vidéos de formation et de sensibilisation sur la cybersécurité, ISO 27001, NIS 2, DORA, GDPR, ou ISO 42001 dans toutes les langues, pour tous vos salariés.

Accès aux vidéos traduites

Actuellement, toutes les vidéos sur les NIS2 et la cybersécurité sont traduites et disponibles en allemand, français, italien, néerlandais, espagnol, portugais et croate.

Vidéos spécifiques à un pays

Lorsqu'un pays de l'UE publiera ses propres lois et réglementations basées, par exemple, sur NIS 2, nous créerons des vidéos qui répondront à ces exigences supplémentaire.

Adapter la formation au public

Créer des programmes de formation distincts pour les responsables, les cadres moyens, les employés du service informatique, tous les autres salariés, etc. afin que chaque groupe ne regarde que les vidéos qui le concernent.

Définir le programme de formation

Choisissez une fréquence quotidienne, hebdomadaire, mensuelle ou autre pour le visionnage des vidéos de formation.

Notifications automatiques

Configurez les notifications automatiques par courriel envoyées aux salariés concernant les vidéos de formation à venir et en retard.

Suivez les progrès des salariés

Voyez exactement qui a suivi quelle vidéo de formation, qui est en retard et quels sont les résultats des tests ; téléchargez les rapports au format PDF.

Quiz et tests

Décidez pour chaque programme de formation comment vous voulez tester les participants.

Téléchargez vos propres documents

Téléchargez vos propres vidéos et documents, et ajoutez-les aux programmes de formation existants.

Vidéos sur mesure

Sur la base de votre script, nous produirons des vidéos de formation (jusqu'à 10 minutes par vidéo) que vous pourrez utiliser au sein de la Company Training Academy

(disponible dans les abbonnements annuels à partir de 100 utilisateurs)

Formation en ligne en interne

Webinaire interactif personnalisé animé par notre expert pour votre entreprise - jusqu'à 1 heure, jusqu'à 500 participants.

(disponible dans les abbonnements annuels à partir de 500 utilisateurs)

Paquets SCORM

Obtenez les versions SCORM de nos programmes de formation pour une utilisation dans votre propre LMS. Tout le contenu (vidéos, quiz et suivi des progrès) est inclus et prêt à être intégré.

(disponible uniquement dans le plan personnalisé)

Accès illimité à toutes les vidéos

Accès aux vidéos traduites

Vidéos spécifiques à un pays

Adapter la formation au public

Définir le programme de formation

Notifications automatiques

Suivez les progrès des salariés

Quiz et tests

Téléchargez vos propres documents

Vidéos sur mesure

Formation en ligne en interne

Paquets SCORM

Plan mensuel Jusqu'à 50 utilisateurs

€56

/ mois

$59

/ mois

Accès illimité à toutes les vidéos

Accès à toutes les vidéos de formation et de sensibilisation sur la cybersécurité, ISO 27001, NIS 2, DORA, GDPR, ou ISO 42001 dans toutes les langues, pour tous vos salariés.

Accès aux vidéos traduites

Actuellement, toutes les vidéos sur les NIS2 et la cybersécurité sont traduites et disponibles en allemand, français, italien, néerlandais, espagnol, portugais et croate.

Vidéos spécifiques à un pays

Lorsqu'un pays de l'UE publiera ses propres lois et réglementations basées, par exemple, sur NIS 2, nous créerons des vidéos qui répondront à ces exigences supplémentaire.

Adapter la formation au public

Créer des programmes de formation distincts pour les responsables, les cadres moyens, les employés du service informatique, tous les autres salariés, etc. afin que chaque groupe ne regarde que les vidéos qui le concernent.

Définir le programme de formation

Choisissez une fréquence quotidienne, hebdomadaire, mensuelle ou autre pour le visionnage des vidéos de formation.

Notifications automatiques

Configurez les notifications automatiques par courriel envoyées aux salariés concernant les vidéos de formation à venir et en retard.

Suivez les progrès des salariés

Voyez exactement qui a suivi quelle vidéo de formation, qui est en retard et quels sont les résultats des tests ; téléchargez les rapports au format PDF.

Quiz et tests

Décidez pour chaque programme de formation comment vous voulez tester les participants.

Téléchargez vos propres documents

Téléchargez vos propres vidéos et documents, et ajoutez-les aux programmes de formation existants.

Vidéos sur mesure

Sur la base de votre script, nous produirons des vidéos de formation (jusqu'à 10 minutes par vidéo) que vous pourrez utiliser au sein de la Company Training Academy

(disponible dans les abbonnements annuels à partir de 100 utilisateurs)

Formation en ligne en interne

Webinaire interactif personnalisé animé par notre expert pour votre entreprise - jusqu'à 1 heure, jusqu'à 500 participants.

(disponible dans les abbonnements annuels à partir de 500 utilisateurs)

Paquets SCORM

Obtenez les versions SCORM de nos programmes de formation pour une utilisation dans votre propre LMS. Tout le contenu (vidéos, quiz et suivi des progrès) est inclus et prêt à être intégré.

(disponible uniquement dans le plan personnalisé)

Accès illimité à toutes les vidéos

Accès aux vidéos traduites

Vidéos spécifiques à un pays

Adapter la formation au public

Définir le programme de formation

Notifications automatiques

Suivez les progrès des salariés

Quiz et tests

Téléchargez vos propres documents

Vidéos sur mesure

Formation en ligne en interne

Paquets SCORM

Plan mensuel Jusqu'à 100 utilisateurs

€95

/ mois

$99

/ mois

Accès illimité à toutes les vidéos

Accès à toutes les vidéos de formation et de sensibilisation sur la cybersécurité, ISO 27001, NIS 2, DORA, GDPR, ou ISO 42001 dans toutes les langues, pour tous vos salariés.

Accès aux vidéos traduites

Actuellement, toutes les vidéos sur les NIS2 et la cybersécurité sont traduites et disponibles en allemand, français, italien, néerlandais, espagnol, portugais et croate.

Vidéos spécifiques à un pays

Lorsqu'un pays de l'UE publiera ses propres lois et réglementations basées, par exemple, sur NIS 2, nous créerons des vidéos qui répondront à ces exigences supplémentaire.

Adapter la formation au public

Créer des programmes de formation distincts pour les responsables, les cadres moyens, les employés du service informatique, tous les autres salariés, etc. afin que chaque groupe ne regarde que les vidéos qui le concernent.

Définir le programme de formation

Choisissez une fréquence quotidienne, hebdomadaire, mensuelle ou autre pour le visionnage des vidéos de formation.

Notifications automatiques

Configurez les notifications automatiques par courriel envoyées aux salariés concernant les vidéos de formation à venir et en retard.

Suivez les progrès des salariés

Voyez exactement qui a suivi quelle vidéo de formation, qui est en retard et quels sont les résultats des tests ; téléchargez les rapports au format PDF.

Quiz et tests

Décidez pour chaque programme de formation comment vous voulez tester les participants.

Téléchargez vos propres documents

Téléchargez vos propres vidéos et documents, et ajoutez-les aux programmes de formation existants.

Vidéos sur mesure

Sur la base de votre script, nous produirons des vidéos de formation (jusqu'à 10 minutes par vidéo) que vous pourrez utiliser au sein de la Company Training Academy

(disponible dans les abbonnements annuels)

Formation en ligne en interne

Webinaire interactif personnalisé animé par notre expert pour votre entreprise - jusqu'à 1 heure, jusqu'à 500 participants.

(disponible dans les abbonnements annuels à partir de 500 utilisateurs)

Paquets SCORM

Obtenez les versions SCORM de nos programmes de formation pour une utilisation dans votre propre LMS. Tout le contenu (vidéos, quiz et suivi des progrès) est inclus et prêt à être intégré.

(disponible uniquement dans le plan personnalisé)

Accès illimité à toutes les vidéos

Accès aux vidéos traduites

Vidéos spécifiques à un pays

Adapter la formation au public

Définir le programme de formation

Notifications automatiques

Suivez les progrès des salariés

Quiz et tests

Téléchargez vos propres documents

Vidéos sur mesure

Formation en ligne en interne

Paquets SCORM

Plan mensuel Jusqu'à 200 utilisateurs

€189

/ mois

$199

/ mois

Accès illimité à toutes les vidéos

Accès à toutes les vidéos de formation et de sensibilisation sur la cybersécurité, ISO 27001, NIS 2, DORA, GDPR, ou ISO 42001 dans toutes les langues, pour tous vos salariés.

Accès aux vidéos traduites

Actuellement, toutes les vidéos sur les NIS2 et la cybersécurité sont traduites et disponibles en allemand, français, italien, néerlandais, espagnol, portugais et croate.

Vidéos spécifiques à un pays

Lorsqu'un pays de l'UE publiera ses propres lois et réglementations basées, par exemple, sur NIS 2, nous créerons des vidéos qui répondront à ces exigences supplémentaire.

Adapter la formation au public

Créer des programmes de formation distincts pour les responsables, les cadres moyens, les employés du service informatique, tous les autres salariés, etc. afin que chaque groupe ne regarde que les vidéos qui le concernent.

Définir le programme de formation

Choisissez une fréquence quotidienne, hebdomadaire, mensuelle ou autre pour le visionnage des vidéos de formation.

Notifications automatiques

Configurez les notifications automatiques par courriel envoyées aux salariés concernant les vidéos de formation à venir et en retard.

Suivez les progrès des salariés

Voyez exactement qui a suivi quelle vidéo de formation, qui est en retard et quels sont les résultats des tests ; téléchargez les rapports au format PDF.

Quiz et tests

Décidez pour chaque programme de formation comment vous voulez tester les participants.

Téléchargez vos propres documents

Téléchargez vos propres vidéos et documents, et ajoutez-les aux programmes de formation existants.

Vidéos sur mesure

Sur la base de votre script, nous produirons des vidéos de formation (jusqu'à 10 minutes par vidéo) que vous pourrez utiliser au sein de la Company Training Academy

(disponible dans les abbonnements annuels)

Formation en ligne en interne

Webinaire interactif personnalisé animé par notre expert pour votre entreprise - jusqu'à 1 heure, jusqu'à 500 participants.

(disponible dans les abbonnements annuels à partir de 500 utilisateurs)

Paquets SCORM

Obtenez les versions SCORM de nos programmes de formation pour une utilisation dans votre propre LMS. Tout le contenu (vidéos, quiz et suivi des progrès) est inclus et prêt à être intégré.

(disponible uniquement dans le plan personnalisé)

Accès illimité à toutes les vidéos

Accès aux vidéos traduites

Vidéos spécifiques à un pays

Adapter la formation au public

Définir le programme de formation

Notifications automatiques

Suivez les progrès des salariés

Quiz et tests

Téléchargez vos propres documents

Vidéos sur mesure

Formation en ligne en interne

Paquets SCORM

Plan mensuel Jusqu'à 300 utilisateurs

€285

/ mois

$299

/ mois

Accès illimité à toutes les vidéos

Accès à toutes les vidéos de formation et de sensibilisation sur la cybersécurité, ISO 27001, NIS 2, DORA, GDPR, ou ISO 42001 dans toutes les langues, pour tous vos salariés.

Accès aux vidéos traduites

Actuellement, toutes les vidéos sur les NIS2 et la cybersécurité sont traduites et disponibles en allemand, français, italien, néerlandais, espagnol, portugais et croate.

Vidéos spécifiques à un pays

Lorsqu'un pays de l'UE publiera ses propres lois et réglementations basées, par exemple, sur NIS 2, nous créerons des vidéos qui répondront à ces exigences supplémentaire.

Adapter la formation au public

Créer des programmes de formation distincts pour les responsables, les cadres moyens, les employés du service informatique, tous les autres salariés, etc. afin que chaque groupe ne regarde que les vidéos qui le concernent.

Définir le programme de formation

Choisissez une fréquence quotidienne, hebdomadaire, mensuelle ou autre pour le visionnage des vidéos de formation.

Notifications automatiques

Configurez les notifications automatiques par courriel envoyées aux salariés concernant les vidéos de formation à venir et en retard.

Suivez les progrès des salariés

Voyez exactement qui a suivi quelle vidéo de formation, qui est en retard et quels sont les résultats des tests ; téléchargez les rapports au format PDF.

Quiz et tests

Décidez pour chaque programme de formation comment vous voulez tester les participants.

Téléchargez vos propres documents

Téléchargez vos propres vidéos et documents, et ajoutez-les aux programmes de formation existants.

Vidéos sur mesure

Sur la base de votre script, nous produirons des vidéos de formation (jusqu'à 10 minutes par vidéo) que vous pourrez utiliser au sein de la Company Training Academy

(disponible dans les abbonnements annuels)

Formation en ligne en interne

Webinaire interactif personnalisé animé par notre expert pour votre entreprise - jusqu'à 1 heure, jusqu'à 500 participants.

(disponible dans les abbonnements annuels à partir de 500 utilisateurs)

Paquets SCORM

Obtenez les versions SCORM de nos programmes de formation pour une utilisation dans votre propre LMS. Tout le contenu (vidéos, quiz et suivi des progrès) est inclus et prêt à être intégré.

(disponible uniquement dans le plan personnalisé)

Accès illimité à toutes les vidéos

Accès aux vidéos traduites

Vidéos spécifiques à un pays

Adapter la formation au public

Définir le programme de formation

Notifications automatiques

Suivez les progrès des salariés

Quiz et tests

Téléchargez vos propres documents

Vidéos sur mesure

Formation en ligne en interne

Paquets SCORM

Plan mensuel Jusqu'à 400 utilisateurs

€380

/ mois

$399

/ mois

Accès illimité à toutes les vidéos

Accès à toutes les vidéos de formation et de sensibilisation sur la cybersécurité, ISO 27001, NIS 2, DORA, GDPR, ou ISO 42001 dans toutes les langues, pour tous vos salariés.

Accès aux vidéos traduites

Actuellement, toutes les vidéos sur les NIS2 et la cybersécurité sont traduites et disponibles en allemand, français, italien, néerlandais, espagnol, portugais et croate.

Vidéos spécifiques à un pays

Lorsqu'un pays de l'UE publiera ses propres lois et réglementations basées, par exemple, sur NIS 2, nous créerons des vidéos qui répondront à ces exigences supplémentaire.

Adapter la formation au public

Créer des programmes de formation distincts pour les responsables, les cadres moyens, les employés du service informatique, tous les autres salariés, etc. afin que chaque groupe ne regarde que les vidéos qui le concernent.

Définir le programme de formation

Choisissez une fréquence quotidienne, hebdomadaire, mensuelle ou autre pour le visionnage des vidéos de formation.

Notifications automatiques

Configurez les notifications automatiques par courriel envoyées aux salariés concernant les vidéos de formation à venir et en retard.

Suivez les progrès des salariés

Voyez exactement qui a suivi quelle vidéo de formation, qui est en retard et quels sont les résultats des tests ; téléchargez les rapports au format PDF.

Quiz et tests

Décidez pour chaque programme de formation comment vous voulez tester les participants.

Téléchargez vos propres documents

Téléchargez vos propres vidéos et documents, et ajoutez-les aux programmes de formation existants.

Vidéos sur mesure

Sur la base de votre script, nous produirons des vidéos de formation (jusqu'à 10 minutes par vidéo) que vous pourrez utiliser au sein de la Company Training Academy

(disponible dans les abbonnements annuels)

Formation en ligne en interne

Webinaire interactif personnalisé animé par notre expert pour votre entreprise - jusqu'à 1 heure, jusqu'à 500 participants.

(disponible dans les abbonnements annuels à partir de 500 utilisateurs)

Paquets SCORM

Obtenez les versions SCORM de nos programmes de formation pour une utilisation dans votre propre LMS. Tout le contenu (vidéos, quiz et suivi des progrès) est inclus et prêt à être intégré.

(disponible uniquement dans le plan personnalisé)

Accès illimité à toutes les vidéos

Accès aux vidéos traduites

Vidéos spécifiques à un pays

Adapter la formation au public

Définir le programme de formation

Notifications automatiques

Suivez les progrès des salariés

Quiz et tests

Téléchargez vos propres documents

Vidéos sur mesure

Formation en ligne en interne

Paquets SCORM

Plan mensuel Jusqu'à 500 utilisateurs

€475

/ mois

$499

/ mois

Accès illimité à toutes les vidéos

Accès à toutes les vidéos de formation et de sensibilisation sur la cybersécurité, ISO 27001, NIS 2, DORA, GDPR, ou ISO 42001 dans toutes les langues, pour tous vos salariés.

Accès aux vidéos traduites

Actuellement, toutes les vidéos sur les NIS2 et la cybersécurité sont traduites et disponibles en allemand, français, italien, néerlandais, espagnol, portugais et croate.

Vidéos spécifiques à un pays

Lorsqu'un pays de l'UE publiera ses propres lois et réglementations basées, par exemple, sur NIS 2, nous créerons des vidéos qui répondront à ces exigences supplémentaire.

Adapter la formation au public

Créer des programmes de formation distincts pour les responsables, les cadres moyens, les employés du service informatique, tous les autres salariés, etc. afin que chaque groupe ne regarde que les vidéos qui le concernent.

Définir le programme de formation

Choisissez une fréquence quotidienne, hebdomadaire, mensuelle ou autre pour le visionnage des vidéos de formation.

Notifications automatiques

Configurez les notifications automatiques par courriel envoyées aux salariés concernant les vidéos de formation à venir et en retard.

Suivez les progrès des salariés

Voyez exactement qui a suivi quelle vidéo de formation, qui est en retard et quels sont les résultats des tests ; téléchargez les rapports au format PDF.

Quiz et tests

Décidez pour chaque programme de formation comment vous voulez tester les participants.

Téléchargez vos propres documents

Téléchargez vos propres vidéos et documents, et ajoutez-les aux programmes de formation existants.

Vidéos sur mesure

Sur la base de votre script, nous produirons des vidéos de formation (jusqu'à 10 minutes par vidéo) que vous pourrez utiliser au sein de la Company Training Academy

(disponible dans les abbonnements annuels)

Formation en ligne en interne

Webinaire interactif personnalisé animé par notre expert pour votre entreprise - jusqu'à 1 heure, jusqu'à 500 participants.

(disponible dans les abbonnements annuels)

Paquets SCORM

Obtenez les versions SCORM de nos programmes de formation pour une utilisation dans votre propre LMS. Tout le contenu (vidéos, quiz et suivi des progrès) est inclus et prêt à être intégré.

(disponible uniquement dans le plan personnalisé)

Accès illimité à toutes les vidéos

Accès aux vidéos traduites

Vidéos spécifiques à un pays

Adapter la formation au public

Définir le programme de formation

Notifications automatiques

Suivez les progrès des salariés

Quiz et tests

Téléchargez vos propres documents

Vidéos sur mesure

Formation en ligne en interne

Paquets SCORM

Plan annuel Jusqu'à 10 utilisateurs

€154

/ année

$162

/ année

Accès illimité à toutes les vidéos

Accès à toutes les vidéos de formation et de sensibilisation sur la cybersécurité, ISO 27001, NIS 2, DORA, GDPR, ou ISO 42001 dans toutes les langues, pour tous vos salariés.

Accès aux vidéos traduites

Actuellement, toutes les vidéos sur les NIS2 et la cybersécurité sont traduites et disponibles en allemand, français, italien, néerlandais, espagnol, portugais et croate.

Vidéos spécifiques à un pays

Lorsqu'un pays de l'UE publiera ses propres lois et réglementations basées, par exemple, sur NIS 2, nous créerons des vidéos qui répondront à ces exigences supplémentaire.

Adapter la formation au public

Créer des programmes de formation distincts pour les responsables, les cadres moyens, les employés du service informatique, tous les autres salariés, etc. afin que chaque groupe ne regarde que les vidéos qui le concernent.

Définir le programme de formation

Choisissez une fréquence quotidienne, hebdomadaire, mensuelle ou autre pour le visionnage des vidéos de formation.

Notifications automatiques

Configurez les notifications automatiques par courriel envoyées aux salariés concernant les vidéos de formation à venir et en retard.

Suivez les progrès des salariés

Voyez exactement qui a suivi quelle vidéo de formation, qui est en retard et quels sont les résultats des tests ; téléchargez les rapports au format PDF.

Quiz et tests

Décidez pour chaque programme de formation comment vous voulez tester les participants.

Téléchargez vos propres documents

Téléchargez vos propres vidéos et documents, et ajoutez-les aux programmes de formation existants.

Vidéos sur mesure

Sur la base de votre script, nous produirons des vidéos de formation (jusqu'à 10 minutes par vidéo) que vous pourrez utiliser au sein de la Company Training Academy

(disponible dans les abbonnements annuels à partir de 100 utilisateurs)

Formation en ligne en interne

Webinaire interactif personnalisé animé par notre expert pour votre entreprise - jusqu'à 1 heure, jusqu'à 500 participants.

(disponible dans les abbonnements annuels à partir de 500 utilisateurs)

Paquets SCORM

Obtenez les versions SCORM de nos programmes de formation pour une utilisation dans votre propre LMS. Tout le contenu (vidéos, quiz et suivi des progrès) est inclus et prêt à être intégré.

(disponible uniquement dans le plan personnalisé)

Accès illimité à toutes les vidéos

Accès aux vidéos traduites

Vidéos spécifiques à un pays

Adapter la formation au public

Définir le programme de formation

Notifications automatiques

Suivez les progrès des salariés

Quiz et tests

Téléchargez vos propres documents

Vidéos sur mesure

Formation en ligne en interne

Paquets SCORM

Plan annuel Jusqu'à 25 utilisateurs

€298

/ année

$313

/ année

Accès illimité à toutes les vidéos

Accès à toutes les vidéos de formation et de sensibilisation sur la cybersécurité, ISO 27001, NIS 2, DORA, GDPR, ou ISO 42001 dans toutes les langues, pour tous vos salariés.

Accès aux vidéos traduites

Actuellement, toutes les vidéos sur les NIS2 et la cybersécurité sont traduites et disponibles en allemand, français, italien, néerlandais, espagnol, portugais et croate.

Vidéos spécifiques à un pays

Lorsqu'un pays de l'UE publiera ses propres lois et réglementations basées, par exemple, sur NIS 2, nous créerons des vidéos qui répondront à ces exigences supplémentaire.

Adapter la formation au public

Créer des programmes de formation distincts pour les responsables, les cadres moyens, les employés du service informatique, tous les autres salariés, etc. afin que chaque groupe ne regarde que les vidéos qui le concernent.

Définir le programme de formation

Choisissez une fréquence quotidienne, hebdomadaire, mensuelle ou autre pour le visionnage des vidéos de formation.

Notifications automatiques

Configurez les notifications automatiques par courriel envoyées aux salariés concernant les vidéos de formation à venir et en retard.

Suivez les progrès des salariés

Voyez exactement qui a suivi quelle vidéo de formation, qui est en retard et quels sont les résultats des tests ; téléchargez les rapports au format PDF.

Quiz et tests

Décidez pour chaque programme de formation comment vous voulez tester les participants.

Téléchargez vos propres documents

Téléchargez vos propres vidéos et documents, et ajoutez-les aux programmes de formation existants.

Vidéos sur mesure

Sur la base de votre script, nous produirons des vidéos de formation (jusqu'à 10 minutes par vidéo) que vous pourrez utiliser au sein de la Company Training Academy

(disponible dans les abbonnements annuels à partir de 100 utilisateurs)

Formation en ligne en interne

Webinaire interactif personnalisé animé par notre expert pour votre entreprise - jusqu'à 1 heure, jusqu'à 500 participants.

(disponible dans les abbonnements annuels à partir de 500 utilisateurs)

Paquets SCORM

Obtenez les versions SCORM de nos programmes de formation pour une utilisation dans votre propre LMS. Tout le contenu (vidéos, quiz et suivi des progrès) est inclus et prêt à être intégré.

(disponible uniquement dans le plan personnalisé)

Accès illimité à toutes les vidéos

Accès aux vidéos traduites

Vidéos spécifiques à un pays

Adapter la formation au public

Définir le programme de formation

Notifications automatiques

Suivez les progrès des salariés

Quiz et tests

Téléchargez vos propres documents

Vidéos sur mesure

Formation en ligne en interne

Paquets SCORM

Plan annuel Jusqu'à 50 utilisateurs

€605

/ année

$637

/ année

Accès illimité à toutes les vidéos

Accès à toutes les vidéos de formation et de sensibilisation sur la cybersécurité, ISO 27001, NIS 2, DORA, GDPR, ou ISO 42001 dans toutes les langues, pour tous vos salariés.

Accès aux vidéos traduites

Actuellement, toutes les vidéos sur les NIS2 et la cybersécurité sont traduites et disponibles en allemand, français, italien, néerlandais, espagnol, portugais et croate.

Vidéos spécifiques à un pays

Lorsqu'un pays de l'UE publiera ses propres lois et réglementations basées, par exemple, sur NIS 2, nous créerons des vidéos qui répondront à ces exigences supplémentaire.

Adapter la formation au public

Créer des programmes de formation distincts pour les responsables, les cadres moyens, les employés du service informatique, tous les autres salariés, etc. afin que chaque groupe ne regarde que les vidéos qui le concernent.

Définir le programme de formation

Choisissez une fréquence quotidienne, hebdomadaire, mensuelle ou autre pour le visionnage des vidéos de formation.

Notifications automatiques

Configurez les notifications automatiques par courriel envoyées aux salariés concernant les vidéos de formation à venir et en retard.

Suivez les progrès des salariés

Voyez exactement qui a suivi quelle vidéo de formation, qui est en retard et quels sont les résultats des tests ; téléchargez les rapports au format PDF.

Quiz et tests

Décidez pour chaque programme de formation comment vous voulez tester les participants.

Téléchargez vos propres documents

Téléchargez vos propres vidéos et documents, et ajoutez-les aux programmes de formation existants.

Vidéos sur mesure

Sur la base de votre script, nous produirons des vidéos de formation (jusqu'à 10 minutes par vidéo) que vous pourrez utiliser au sein de la Company Training Academy

(disponible dans les abbonnements annuels à partir de 100 utilisateurs)

Formation en ligne en interne

Webinaire interactif personnalisé animé par notre expert pour votre entreprise - jusqu'à 1 heure, jusqu'à 500 participants.

(disponible dans les abbonnements annuels à partir de 500 utilisateurs)

Paquets SCORM

Obtenez les versions SCORM de nos programmes de formation pour une utilisation dans votre propre LMS. Tout le contenu (vidéos, quiz et suivi des progrès) est inclus et prêt à être intégré.

(disponible uniquement dans le plan personnalisé)

Accès illimité à toutes les vidéos

Accès aux vidéos traduites

Vidéos spécifiques à un pays

Adapter la formation au public

Définir le programme de formation

Notifications automatiques

Suivez les progrès des salariés

Quiz et tests

Téléchargez vos propres documents

Vidéos sur mesure

Formation en ligne en interne

Paquets SCORM

Plan annuel Jusqu'à 100 utilisateurs

€1016

/ année

$1069

/ année

Accès illimité à toutes les vidéos

Accès à toutes les vidéos de formation et de sensibilisation sur la cybersécurité, ISO 27001, NIS 2, DORA, GDPR, ou ISO 42001 dans toutes les langues, pour tous vos salariés.

Accès aux vidéos traduites

Actuellement, toutes les vidéos sur les NIS2 et la cybersécurité sont traduites et disponibles en allemand, français, italien, néerlandais, espagnol, portugais et croate.

Vidéos spécifiques à un pays

Lorsqu'un pays de l'UE publiera ses propres lois et réglementations basées, par exemple, sur NIS 2, nous créerons des vidéos qui répondront à ces exigences supplémentaire.

Adapter la formation au public

Créer des programmes de formation distincts pour les responsables, les cadres moyens, les employés du service informatique, tous les autres salariés, etc. afin que chaque groupe ne regarde que les vidéos qui le concernent.

Définir le programme de formation

Choisissez une fréquence quotidienne, hebdomadaire, mensuelle ou autre pour le visionnage des vidéos de formation.

Notifications automatiques

Configurez les notifications automatiques par courriel envoyées aux salariés concernant les vidéos de formation à venir et en retard.

Suivez les progrès des salariés

Voyez exactement qui a suivi quelle vidéo de formation, qui est en retard et quels sont les résultats des tests ; téléchargez les rapports au format PDF.

Quiz et tests

Décidez pour chaque programme de formation comment vous voulez tester les participants.

Téléchargez vos propres documents

Téléchargez vos propres vidéos et documents, et ajoutez-les aux programmes de formation existants.

Vidéos sur mesure

Sur la base de votre script, nous produirons des vidéos de formation (jusqu'à 10 minutes par vidéo) que vous pourrez utiliser au sein de la Company Training Academy

1 vidéo par an

Formation en ligne en interne

Webinaire interactif personnalisé animé par notre expert pour votre entreprise - jusqu'à 1 heure, jusqu'à 500 participants.

(disponible dans les abbonnements annuels à partir de 500 utilisateurs)

Paquets SCORM

Obtenez les versions SCORM de nos programmes de formation pour une utilisation dans votre propre LMS. Tout le contenu (vidéos, quiz et suivi des progrès) est inclus et prêt à être intégré.

(disponible uniquement dans le plan personnalisé)

Accès illimité à toutes les vidéos

Accès aux vidéos traduites

Vidéos spécifiques à un pays

Adapter la formation au public

Définir le programme de formation

Notifications automatiques

Suivez les progrès des salariés

Quiz et tests

Téléchargez vos propres documents

Vidéos sur mesure

Formation en ligne en interne

Paquets SCORM

Plan annuel Jusqu'à 200 utilisateurs

€2042

/ année

$2149

/ année

Accès illimité à toutes les vidéos

Accès à toutes les vidéos de formation et de sensibilisation sur la cybersécurité, ISO 27001, NIS 2, DORA, GDPR, ou ISO 42001 dans toutes les langues, pour tous vos salariés.

Accès aux vidéos traduites

Actuellement, toutes les vidéos sur les NIS2 et la cybersécurité sont traduites et disponibles en allemand, français, italien, néerlandais, espagnol, portugais et croate.

Vidéos spécifiques à un pays

Lorsqu'un pays de l'UE publiera ses propres lois et réglementations basées, par exemple, sur NIS 2, nous créerons des vidéos qui répondront à ces exigences supplémentaire.

Adapter la formation au public

Créer des programmes de formation distincts pour les responsables, les cadres moyens, les employés du service informatique, tous les autres salariés, etc. afin que chaque groupe ne regarde que les vidéos qui le concernent.

Définir le programme de formation

Choisissez une fréquence quotidienne, hebdomadaire, mensuelle ou autre pour le visionnage des vidéos de formation.

Notifications automatiques

Configurez les notifications automatiques par courriel envoyées aux salariés concernant les vidéos de formation à venir et en retard.

Suivez les progrès des salariés

Voyez exactement qui a suivi quelle vidéo de formation, qui est en retard et quels sont les résultats des tests ; téléchargez les rapports au format PDF.

Quiz et tests

Décidez pour chaque programme de formation comment vous voulez tester les participants.

Téléchargez vos propres documents

Téléchargez vos propres vidéos et documents, et ajoutez-les aux programmes de formation existants.

Vidéos sur mesure

Sur la base de votre script, nous produirons des vidéos de formation (jusqu'à 10 minutes par vidéo) que vous pourrez utiliser au sein de la Company Training Academy

2 vidéos par an

Formation en ligne en interne

Webinaire interactif personnalisé animé par notre expert pour votre entreprise - jusqu'à 1 heure, jusqu'à 500 participants.

(disponible dans les abbonnements annuels à partir de 500 utilisateurs)

Paquets SCORM

Obtenez les versions SCORM de nos programmes de formation pour une utilisation dans votre propre LMS. Tout le contenu (vidéos, quiz et suivi des progrès) est inclus et prêt à être intégré.

(disponible uniquement dans le plan personnalisé)

Accès illimité à toutes les vidéos

Accès aux vidéos traduites

Vidéos spécifiques à un pays

Adapter la formation au public

Définir le programme de formation

Notifications automatiques

Suivez les progrès des salariés

Quiz et tests

Téléchargez vos propres documents

Vidéos sur mesure

Formation en ligne en interne

Paquets SCORM